Уязвимости

Специалисты проанализировали кибератаки на программные продукты Microsoft за 2014 год.

Группа Google Project Zero публикует сведения об уязвимостях через 90 дней после отправки уведомления авторам, вне зависимости от того, успели ли те выпустить исправление.

Автору программы iDict удалось найти простой способ обхода защиты iCloud. Ошибка, как заявил он, была донельзя очевидной. После публикации программы Apple быстро исправила ошибку.

Было проанализировано три решения с технологией аппаратной виртуализации: McAfee DeepDefender, Avast DeepScreen, Kaspersky Internet Security 15.

Варианты использования недостатков конфигурации зависят лишь от фантазии злоумышленника. К примеру, атакующий может извлечь пароль администратора, хранящийся в памяти в открытом виде.

Брешь, имевшаяся в операционной системе почти 20 лет, с тех пор как вышел Internet Explorer 3.0, и найденная благодаря исследователям из IBM, позволяла атакующему запускать в системе произвольный код при посещении вредоносного сайта.

В Apple подчеркивают, что если при попытке зайти на iCloud через браузер вы получили сообщение о ненадежном сертификате, соглашаться на его использование нельзя.

Протокол SSDP применяется для объявления доступности миллионами устройств, поддерживающих стандарт Universal Plug and Play. Поскольку многие из уязвимых устройств — потребительские, маловероятно, что на них будут установлены заплаты, а в некоторых случаях такая возможность даже не предусмотрена.

Группа хакеров занималась взломом компьютерных систем НАТО и других международных организаций, компаний энергетической и телекоммуникационной отраслей по крайней мере с 2013 года.

Всего в течение исследуемого периода за счет самого активного всплеска кибератак за последние несколько лет более миллиона владельцев «андроидов», использующих продукты «Лаборатории», по всему миру столкнулись с опасными программами.

Новая угроза распространялась среди протестующих жителей Гонконга, выступающих за более демократичную избирательную систему.

Специалисты по информационной безопасности опубликовали программные средства, с помощью которых флеш-накопитель можно заставить устанавливать вредоносный код. Таким способом они хотят заставить производителей повысить защищенность прошивок USB-накопителей.

В связи с брешью Shellshock, позволяющей посторонним запускать произвольные скрипты bash на уязвимых системах с Linux, Mac OS X и Unix, вновь приобрел актуальность проект исследователей из Гарвардского университета — скриптовый язык Shill, который позволяет защититься от подобных дыр.

В частности, найдена возможность дистанционного запуска кода в NAS-устройствах, вероятность перехвата трафика между телевизором и серверами его производителя, а также «черные входы» на маршрутизаторе для персонала техподдержки, позволяющие получить доступ к любому устройству в домашней сети.

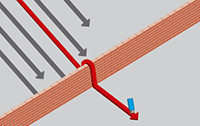

Разделение потока данных между несколькими трактами в протоколе Multipath TCP «сбивает с толку» межсетевые экраны и инструменты углубленной проверки пакетов.

Бесперебойная работа таких критически важных инфраструктур, как системы энергоснабжения, обеспечения водой или продуктами питания, — задача государственной важности. Какие сегодня имеются архитектуры автоматизированных систем управления, в чем состоят угрозы, где уязвимые места и как защищать такие инфраструктуры?

«1С-Рарус» провел конференцию «Цифровизация подрядчиков строительства в программах 1С»

Участники конференции познакомились с программами и опытом их адаптации в строительных организациях.- В «я-ИТ-ы» разбираются с понятиями и подготовкой технолидеров

- IM Center: подготовка стюардов для экономики данных

- Open Systems. DBMS 2024, Volume 32, Number 4

- aIDeepFake: система выявления фальсифицированного контента

- Исследование: 10% программистов ничего не делают — почему это не так

- В 2025 финансовом году Microsoft инвестирует в ЦОДы для ИИ 80 миллиардов долларов

- Как обеспечить достоверность данных: факторы и инструменты

- Роскомнадзор: за 2024 год «утекло» 710 миллионов записей о россиянах

- 26 февраля издательство «Открытые системы» проведет конференцию «Качество данных»

- IDC: мировые поставки смартфонов увеличились на 6% в 2024 году

- IDC: мировой рынок ПК вырос в 2024 году на 1%, прогноз на 2025 год — 4%

- Продемонстрирован способ украсть модель ИИ без доступа к ней

.jpg)