По словам сотрудников компании Intel, специализирующихся на информационной безопасности, почти на всех системах с процессорами Intel возможен запуск неподписанного кода через USB-интерфейс. Эта используемая через USB уязвимость процессоров компании существует уже на протяжении девяти лет.

Использующийся системными администраторами для удаленного доступа к управлению и настройке сетевых систем механизм Intel Management Engine (ME) встроен практически в каждый процессор Intel, выпускаемый с 2008 года.

По мнению Intel, ничего лучшего пока не придумали. По убеждению других аналитиков, таких как Electronic Frontier Foundation, ME представляет угрозу безопасности, так как запускается на нижнем уровне, скрытом для всего, что происходит на поверхности, и при этом контролирует работу оборудования системы.

Впервые проблема всплыла еще в мае 2017 года, когда была обнаружена уязвимость в AMT, технологии удаленного управления, реализованной на ME. Реализация уязвимости осуществлялась путем передачи управления компьютером любому, кто лишь делал попытку авторизации в системе, оставляя поле ввода пароля пустым. Так как это могло происходить по сети либо с систем, имеющих свободный выход в Интернет, администраторы стали отключать AMT.

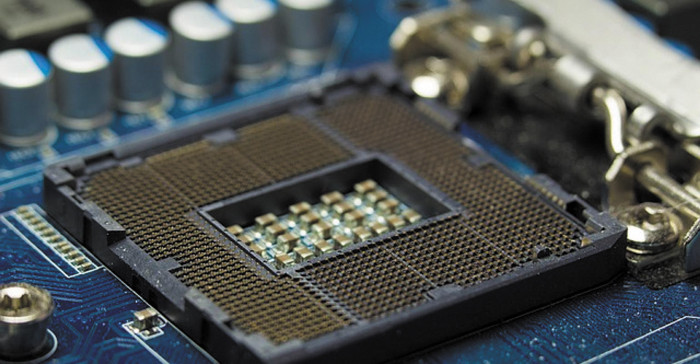

Разработчики Intel устранили проблему с помощью «заплаты» для прошивки, но теперь стало известно еще об одной уязвимости. Еще в сентябре специалисты компании Positive Technologies, занимающейся проблемами информационной безопасности, объявили о том, что обнаружен способ эксплуатировать уязвимость ME с использованием так называемого «режима Бога», который позволяет злоумышленнику запускать неподписанный код на микросхеме Platform Controller Hub (PCH) на любой материнской плате через Skylake.

Позднее Positive Technologies опубликовала дополнительную информацию об этом, достаточную для того, чтобы вызвать беспокойство любого системного администратора, которому может «посчастливиться» работать на затронутой данным изъяном системе. В этом случае речь шла практически о любой системе Intel, созданной за последние девять лет. На сегодня уже известно, что неподписанный код может запускаться через USB-интерфейс, открывающий доступ к портам отладки JTAG. Совершенно новое звучание понятия «включай и работай» (plug-and-play), не так ли?

К счастью, для эксплуатации данной уязвимости необходим прямой доступ. Тем не менее компьютерные пираты способны изыскать способ получения такого доступа. Не будем забывать, что компьютерный вирус Stuxnet, как полагают, был развернут против ядерной программы Ирана через порт USB.

Сегодня находчивые системные администраторы могут рассматривать возможность отключения ME до тех пор, пока Intel не решит проблему. В конце концов, удаленное управление компьютером не такое уж преимущество, если оно снижает безопасность. Правда, есть одна проблема. В отличие от ситуации с технологией AMT, которую можно было отключить, отключение ME практически невозможно, как утверждают специалисты Positive Technologies:

«К сожалению, на современных компьютерах невозможно полностью отключить ME. Это в первую очередь связано с тем, что данная технология отвечает за инициализацию, управление питанием и запуск главного процессора. Другое затруднение заключается в том, что некоторые данные жестко запрограммированы внутри микросхемы PCH, выполняющей функцию «южного моста» на современных материнских платах. Основной метод, используемый энтузиастами, которые пытаются отключить ME, состоит в удалении всего «избыточного» из образа при сохранении работоспособности компьютера. Однако это не так просто, поскольку, если встроенный код PCH не находит модули ME во флеш-памяти либо обнаруживает их повреждение, система не запускается».

В течение нескольких лет существует открытый проект me_cleaner (https://github.com/corna/me_cleaner), отключающий ME лишь на такое время, на какое это необходимо системе для загрузки, но результаты далеко не идеальны, по мнению специалистов Positive Technologies:

«Даже если система запускается, ваша радость не будет долгой, так как примерно через 30 минут система может отключиться автоматически. Причина в том, что после некоторых неудачных попыток ME переходит в режим восстановления, в котором работа возможна только в течение определенного времени».

Иными словами, если не считать заклеивания всех портов USB, администратору не остается ничего лучшего, как ждать того момента, когда Intel все же решит проблему.