Почти всегда, когда я советую кому-то использовать беспроводную сеть вместо проводной для малого или домашнего офиса, меня спрашивают: «Это безопасно?» Конечно, безопасность — большая проблема беспроводных сетей, которые более открыты для анонимного доступа, чем проводные сети. Обычно я отвечаю, что беспроводные сети могут быть уязвимыми, но это вовсе не обязательно — все зависит от того, сколько внимания мы уделяем безопасности. На самом деле многие просто пренебрегают защитой компьютера, возможно, из-за недостатка знаний или полагая, что ничего не потеряют даже в случае взлома сети. Windows Vista очень хорошо приспособлена для беспроводных сетей и надежно защищена. В данной статье объясняется, как использовать функции для беспроводных сетей Vista с целью повышения уровня защиты на клиентской стороне. Благодаря им пользователи могут повысить безопасность беспроводных сетей и усовершенствовать их функциональность по сравнению с предшествующими операционными системами.

Почти всегда, когда я советую кому-то использовать беспроводную сеть вместо проводной для малого или домашнего офиса, меня спрашивают: «Это безопасно?» Конечно, безопасность — большая проблема беспроводных сетей, которые более открыты для анонимного доступа, чем проводные сети. Обычно я отвечаю, что беспроводные сети могут быть уязвимыми, но это вовсе не обязательно — все зависит от того, сколько внимания мы уделяем безопасности. На самом деле многие просто пренебрегают защитой компьютера, возможно, из-за недостатка знаний или полагая, что ничего не потеряют даже в случае взлома сети. Windows Vista очень хорошо приспособлена для беспроводных сетей и надежно защищена. В данной статье объясняется, как использовать функции для беспроводных сетей Vista с целью повышения уровня защиты на клиентской стороне. Благодаря им пользователи могут повысить безопасность беспроводных сетей и усовершенствовать их функциональность по сравнению с предшествующими операционными системами.

Администрирование беспроводных сетей

В прошлых версиях Windows поставщики оборудования обычно предоставляли собственный инструментарий для беспроводных сетей. Этот подход вызывал трудности как у пользователей, так и у службы поддержки, так как пользователям приходилось изучать методы работы со специальными программами разных поставщиков, в зависимости от типа компьютера или сетевого адаптера, а обслуживающему персоналу управлять разнообразными клиентскими программами с помощью разных инструментов, в основном самостоятельно. В составе Vista поставляется клиентская программа для беспроводной сети. Эта программа не зависит от оборудования конкретного поставщика, а интерфейс для администрирования беспроводных сетей одинаков для пользователей и администраторов. Единый центр администрирования обеспечивает новый уровень унификации клиентов и упрощает управление безопасностью беспроводной сети.

Разработчики и поставщики оборудования могут расширить базовую функциональность с использованием архитектуры Microsoft Extensible Authentication Protocol (EAP), именуемой EAPHost. В сущности, EAPHost представляет собой инфраструктуру для подготовки механизмов проверки подлинности, не реализованных в Vista. Благодаря EAPHost разработчики или поставщики оборудования могут подготовить модули расширения для существующих беспроводных клиентов Vista с дополнительными функциями проверки подлинности и шифрования, а не проектировать полный программный пакет. Дополнительные функции проверки подлинности доступны пользователям через беспроводной клиент Vista (а не отдельное приложение, как в прошлых версиях Windows).

Подключение к беспроводным сетям

Одно из важнейших усовершенствований Vista в области беспроводной безопасности заключается в том, что беспроводной клиент раскрывает гораздо меньше информации о конфигурации беспроводных сетей. В прошлых версиях Windows, таких как Windows XP, клиент периодически выполняет широковещательную рассылку идентификаторов Service Set Identifier (SSID) всех настроенных беспроводных сетей. Злоумышленники могут воспользоваться этим, перехватывая широковещательные рассылки, а затем заставляя клиентов подключаться к ложным узлам доступа AP с помощью SSID, совпадающего с идентификатором реальной беспроводной сети, заданным на клиенте, чтобы извлечь частные сведения, например имя пользователя и пароль для подключения к настоящей точке доступа.

В Vista беспроводной клиент не ведет широковещательной рассылки всех заданных идентификаторов SSID, а передает только SSID, явно заданные для скрытых и предпочтительных сетей, и только при необходимости (например, когда пользователь инициирует подключение к настроенной беспроводной сети). Если у пользователя нет настроенных беспроводных сетей, то с клиентской стороны не будет исходить никаких широковещательных рассылок, что значительно повышает безопасность. Обратите внимание, что использовать SSID скрытой сети не рекомендуется, так как это приводит к иллюзии безопасности. Даже если точка доступа не ведет широковещательную передачу идентификаторов SSID, это делают клиенты. Поскольку клиентов гораздо больше, чем точек доступа, и они мобильны, а точки доступа статичны, то злоумышленник с большей вероятностью обнаружит скрытый SSID, анализируя клиентский широковещательный трафик, нежели получит его из точки доступа.

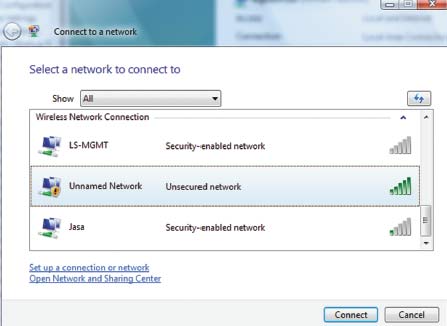

В Vista подключение пользователей к скрытым сетям упрощается благодаря отображению (неименованных сетей) в мастере Connect to a network (экран 1). Для доступа к этому мастеру нужно щелкнуть правой кнопкой мыши на пиктограмме сети в панели задач и выбрать пункт Connect to a network. Если выбрать из раскрывающегося списка пункт Wireless, то будут показаны все видимые, скрытые и настроенные беспроводные сети на компьютере. Если пользователь попытается подключиться к неименованной (скрытой) сети, то получит запрос SSID, прежде чем начнется проверка подлинности. Необходимость вручную вводить SSID каждый раз при подключении к скрытой сети предотвращает широковещательную рассылку идентификаторов SSID из клиентов, когда пользователь находится вдали от своей сети. Эту процедуру можно автоматизировать, настроив Vista для автоматического подключения к скрытым сетям, хотя при этом требуется широковещательная передача идентификаторов SSID. Предпочтительная альтернатива — использовать полуавтоматический подход: настроить скрытую сеть, отменить параметр для автоматического подключения к сети, но выбрать параметр для подключения к сети, даже если она не ведет широковещательную рассылку SSID. Чтобы воспользоваться этим методом, нужно выбрать пункт Manage Wireless Networks в утилите Network and Sharing Center панели управления Vista, а затем открыть свойства беспроводной сети. При данном подходе идентификатор SSID и параметры проверки подлинности сети сохраняются на компьютере, но выполнять подключение необходимо вручную.

Чтобы понять, как Vista обнаруживает скрытые сети, следует вспомнить, что аппаратные средства точки доступа скрывают идентификаторы SSID, посылая кадр с SSID как NULL. XP и Windows Server 2003 не могут показать такие сети пользователю, но в Vista подобная возможность есть.

Если пользователь пытается подключиться к незащищенной сети, Vista извещает его об этом. Сеть считается уязвимой, если в ней не используется протокол проверки подлинности и шифрования (или если применяется ненадежный протокол). Клиент Vista никогда автоматически не подключается к уязвимой сети. Можно использовать групповую политику для настройки клиентов на запрет всех незащищенных подключений. Автоматические подключения возможны только для защищенных сетей, настроенных с сетевыми профилями на клиентской стороне.

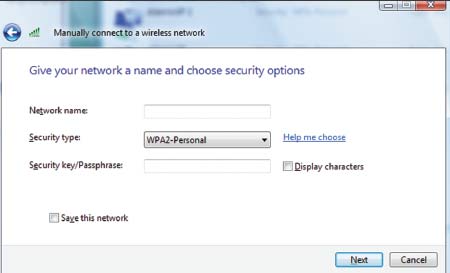

Возможности создания и подключения к сетям без точки доступа в Vista стали шире в отношении как безопасности, так и функциональности. Важнейшая мера защиты произвольной сети — реализация протокола персональной безопасности Wi-Fi Protected Access 2 (WPA2). Как показано на экране 2, этот протокол представляет собой метод проверки подлинности, выбираемый по умолчанию в мастере для построения произвольных сетей. Чтобы обратиться к мастеру, нужно запустить утилиту Network and Sharing Center и выбрать режим Set up a connection or network. До Vista протокол Wi-Fi Protected Access (WPA) применялся только в беспроводных сетях с инфраструктурой, а для одноранговых сетей оставались лишь слабые методы проверки подлинности, такие как Wired Equivalent Privacy (WEP).

Еще одна полезная новая возможность для подключения Vista к беспроводным сетям — процедура однократной регистрации Enterprise Single Sign-On групповой политики. С ее помощью пользователи могут пройти проверку подлинности в беспроводной сети и на контроллерах домена (DC) в ходе единой процедуры. Сначала подлинность пользователя проверяется с помощью 802.1x-совместимого устройства (с применением сертификата или имени пользователя и пароля). В случае успеха применяется групповая политика компьютера, и учетные данные передаются для процедуры регистрации в домене. Процедура единой регистрации также позволяет присоединить клиента к домену с использованием только беспроводной сети, чего нельзя сделать в XP. В XP необходимо сначала подключить клиента к проводной сети и зарегистрировать клиента в домене, а затем начать работать с беспроводной сетью.

Методы обеспечения безопасности

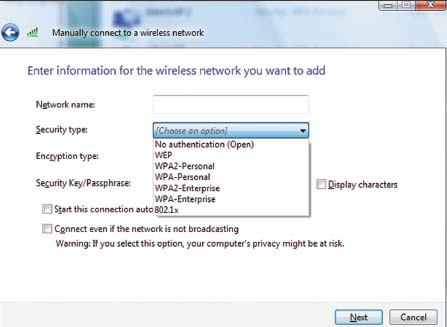

Vista поддерживает много методов проверки подлинности и шифрования, как показано на экране 3. WEP был наиболее широко используемым протоколом безопасности для беспроводных сетей в прошлых версиях Windows. Хотя реализовать WEP просто, протокол более не считается приемлемым методом защиты. Основной недостаток WEP заключается в использовании общего ключа для шифрования трафика (а также инициализации). Другие изъяны WEP — ненадежный алгоритм шифрования и слабые возможности управления ключом.

Основной протокол безопасности в Vista — WPA. WPA отличается от WEP более тщательной проработкой, лучшими функциями управления ключом и алгоритмом шифрования. Но главное преимущество WPA перед WEP — использование протокола TKIP для динамического изменения ключей шифрования при пересылке трафика между двумя компьютерами. Вместо циклической проверки избыточности (CRC), как в WEP, в WPA используется более надежный метод обеспечения целостности сообщения, именуемый кодом проверки подлинности сообщения (Message Authentication Code).

Vista располагает двумя режимами настройки WPA: персональным и корпоративным. Настроить WPA-Personal проще благодаря использованию общей парольной фразы. Эта фраза, которая должна быть известна (и назначена) на клиенте и узле доступа, является основной для шифрования. Хотя надежность WPA-Personal гораздо выше, чем у WEP, но общая парольная фраза несет существенный риск, поэтому данный вариант WPA рекомендуется для малых офисов или домашних сетей. WPA-Enterprise — гораздо более надежный протокол, но для него требуются устройства 802.1x, протокол RADIUS и сервер проверки подлинности. WPA-Enterprise предназначен для крупных компаний. И WPA-Personal, и WPA-Enterprise существуют в версии 2 (т. е. WPA2). Наиболее важное отличие версии 2 — реализация алгоритма на основе стандарта шифрования AES вместо RC4, как в WPA. В целях повышения безопасности рекомендуется WPA2, но можно столкнуться с трудностями, если оборудование точки доступа или клиента несовместимо с этим стандартом.

Проверка подлинности IEEE 802.1x предназначается для средних и крупных беспроводных сетей с инфраструктурой проверки подлинности, состоящей из серверов RADIUS и таких баз данных учетных записей, как Active Directory (AD). Этот метод проверки подлинности не позволяет беспроводному клиенту подключиться к беспроводной сети до тех пор, пока проверка не будет успешно выполнена. Для проверки подлинности клиентов в стандарте 802.1x применяется EAP с другими методами, например с использованием имени пользователя и пароля (Protected Extensible Authentication Protocol-Microsoft Challenge Handshake Authentication Protocol version 2, PEAP-MSCHAPv2), или цифровой сертификат и/или смарт-карта (Extensible Authentication Protocol — Transport Layer Security, EAP-TLS).

Использование групповой политики для управления беспроводными сетями

Согласованная политика беспроводной связи в корпоративной среде — важное условие обеспечения безопасности сети. Групповая политика является самым простым способом принудительного применения беспроводной и других политик. Можно использовать групповую политику, чтобы блокировать доступ к близко расположенным беспроводным сетям других компаний, отключить встроенные функции беспроводной автонастройки и настроить беспроводные клиенты на автоматическое подключение к защищенным беспроводным сетям компании.

В Windows 2003 и XP можно задействовать объект групповой политики (GPO) для настройки беспроводных параметров. Однако беспроводные параметры объекта GPO в Windows 2003 ограничены имеющимися в XP. Возможности Vista гораздо шире, поэтому GPO охватывает все новые функции беспроводных соединений.

Чтобы использовать групповую политику для управления беспроводными клиентами Vista на уровне крупной компании, необходимо сначала дополнить схему AD Windows 2003 соответствующими атрибутами. В статье Microsoft «Active Directory Schema Extensions for Windows Vista Wireless and Wired Group Policy Enhancements» (www.microsoft.com/technet/network/wifi/vista_ad_ext.mspx ) приведены подробные инструкции для этой процедуры, а также сценарий. После расширения схемы AD можно использовать консоль управления групповой политикой (GPMC — подключенной к лесу компании) Vista для настройки беспроводных политик. Необходимо создать новый объект GPO, затем перейти к Computer Configuration, Windows Settings, Security Settings, Wireless Network (IEEE 802.11) Policies. В Vista появился новый набор беспроводных параметров, поэтому необходимо подготовить отдельные политики для XP и Vista. К счастью, необязательно строить отдельный объект GPO для каждой операционной системы и работать с WMI. Достаточно щелкнуть правой кнопкой мыши на элементе GPO Wireless Network Policies и создать новую политику XP или Vista. Если настроены беспроводные политики обоих типов, то беспроводные клиенты XP будут использовать только свои параметры политики, а беспроводные клиенты Vista — свои. Если параметров политики Vista не существует, то беспроводные клиенты Vista будут использовать параметры XP, поскольку они представляют собой подмножество параметров Vista. Обратите внимание, что беспроводные политики, предназначенные для Vista, созданные из консоли GPMC Vista и связанные с доменом, не видны из консоли GPMC Windows 2003 (в отличие от политик XP). Но это не означает, что политики не применяются.

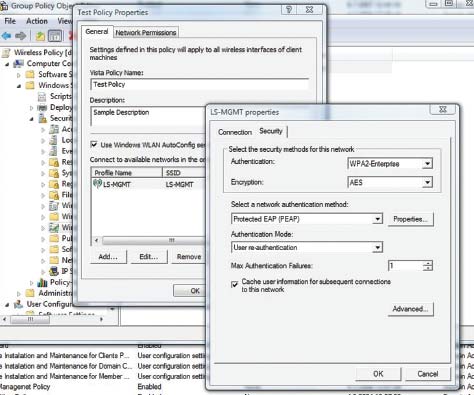

Существует множество параметров настройки беспроводных политик, в частности запрещающих пользователям подключаться к произвольным сетям и создавать новые беспроводные профили и реализующих только заранее назначенные беспроводные профили. С помощью этих параметров групповой политики администраторы могут создавать беспроводные профили для некоторых или для всех пользователей, которые содержат информацию о SSID, методах проверки подлинности и шифрования и некоторых дополнительных возможностях 802.1x. Например, если нужно заранее настроить профиль беспроводной сети для клиента, чтобы не возникало необходимости ввода других настроек, следует открыть окно новой политики, выбрать вкладку General, щелкнуть на кнопке Add и выбрать тип сети (инфраструктурный или произвольный). Затем требуется ввести все данные для нужной беспроводной сети в открывшемся окне свойств новой политики (пример показан на экране 4). Если нужно разрешить пользователям подключение только к явно указанным сетям, перейдите на вкладку Network Permissions вместо вкладки General.

Использование групповой политики — единственный метод настройки процедуры единой регистрации Enterprise Single Sign-On в Vista. С помощью параметров процедуры Enterprise Single Sign-On в групповой политике можно указать, когда будет выполняться проверка подлинности 802.1x при регистрации пользователя, а также объединить учетные данные регистрации пользователя и проверки подлинности 802.1x на контроллере домена (DC). Можно выбрать между беспроводной проверкой подлинности непосредственно перед или после регистрации пользователя и указать задержку (в секундах) соединения перед началом процесса. При необходимости можно попросить пользователя заполнить дополнительные поля или указать, будут ли беспроводные сети использовать другую виртуальную сеть для проверки подлинности компьютера и пользователя. Для настройки этих параметров откройте окно новой политики, выберите вкладку General, щелкните на кнопке Add и выберите Infrastructure. В открывшемся окне свойств нового профиля нужно выбрать вкладку Security и щелкнуть на кнопке Advanced.

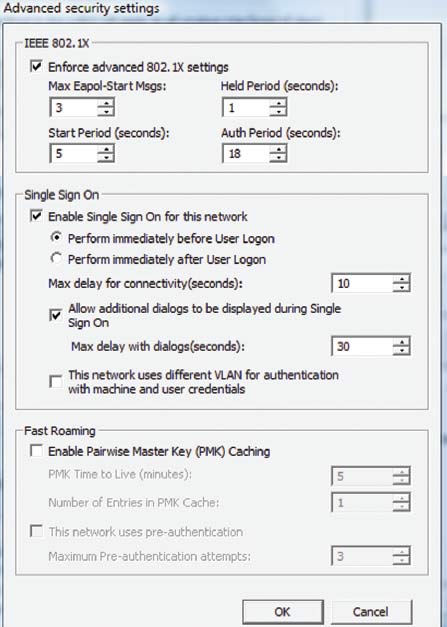

Если используется проверка подлинности WPA2-Enterprise, то групповая политика предоставляет набор для настройки кэширования результатов проверки подлинности 802.1x (см. экран 5). В разделе Fast Roaming можно настроить кэширование парного главного ключа Pairwise Master Key (PMK) и параметры предварительной проверки подлинности. Беспроводные клиенты и точки доступа могут кэшировать результаты проверки подлинности 802.1x. Кэширование этих результатов значительно ускоряет последующий доступ, когда беспроводной клиент возвращается к точке доступа, в которой он уже прошел проверку. Можно указать максимальный срок хранения данных в кэше PMK и максимальное число записей. Благодаря предварительной проверке подлинности беспроводной клиент может выполнить проверку 802.1x с другими беспроводными точками доступа в своей зоне связи, оставаясь подключенным к текущей точке доступа. Можно также указать максимальное число попыток предварительной проверки подлинности с узлом доступа.

Беспроводные сети и NAP

Защита сетевого доступа Network Access Protection (NAP), новый компонент Windows Server 2008 и Vista для управления доступом к сети (с позиций работоспособности клиента), может применяться и к беспроводным сетям. Vista может объявить о своем состоянии работоспособности при попытке подключиться к беспроводным сетям 802.1x. Для работы NAP в беспроводной сети в текущем домене должен находиться Server 2008 Network Policy Server (NPS). На клиентской стороне Vista необходимо дополнить соответствующим агентом принудительного помещения в карантин для 802.1x (т. е. the EAP Quarantine Enforcement Client). Чтобы настроить агент принудительного применения, следует открыть консоль NAP Client Configuration console (napclcfg.msc) и перейти к узлу Enforcement Agents. Запустите утилиту Services из панели управления и настройте службу Network Access Protection для автоматического запуска.

Если клиент, который не соответствует требованиям безопасности компании (например, не установлены все обновления), пытается подключиться к корпоративной беспроводной сети, NAP отказывает в доступе и помещает клиента в карантин (отдельную виртуальную сеть). Оттуда клиент может обращаться только к серверам реабилитации (например, Windows Server Update Services, WSUS), которые предоставят необходимые обновления, чтобы привести клиента в соответствие с правилами. Дополнительные сведения о NAP, в том числе о настройке NAP для работы с 802.1x, можно найти по адресу technet.microsoft.com/en-us/network/bb545879.aspx.

Безопасность возможна

Благодаря новым функциям Vista можно повысить безопасность как домашних, так и корпоративных беспроводных сетей. С применением WPA2 в произвольных сетях повышается защищенность домашнего офиса, а компании смогут устранить уязвимые места сетей, соединяя Vista с новейшими технологиями безопасности.

Дамир Диздаревич (ddamir@logosoft.ba ) — менеджер учебного центра Logosoft в Сараево (Босния). Имеет сертификаты MCSE, MCTS, MCITP и MCT. Специализируется на безопасности Windows Server и опубликовал более 350 статей в журналах по ИТ