Знакомимся с новым средством защиты Windows Server 2003 SP1

Мастер настройки конфигурации системы безопасности Security Configuration Wizard (SCW) — новейшее из средств безопасности, предлагаемых Microsoft. SCW войдет в состав пакета обновления Windows Server 2003 Service Pack 1, выпуск которого ожидается в первой половине 2005 года. SCW направляет действия администратора по настройке, редактированию, применению и при необходимости отмене политик безопасности для серверов Windows 2003 SP1. Он предназначен для упрощения процедуры обеспечения максимальной защиты серверов Windows с учетом их роли (например, Microsoft IIS или Microsoft Exchange Server). Рассмотрим подробнее сильные стороны и возможности использования SCW.

Характеристики SCW

SCW предлагает различные варианты настройки в зависимости от роли сервера и выдает описание политики безопасности в формате XML, которая соответствует роли сервера в корпоративной сети. Примерами таких ролей могут быть файловый сервер, почтовый сервер Exchange, сервер печати и т. д. При этом поддерживается дерево зависимостей ролей. Так, при включении сервера в AD SCW автоматически добавляет серверу роль исполнителя службы репликации файлов FRS (File Replication Service), поскольку контроллеры доменов AD (DC) используют службу FRS для репликации содержимого Sysvol. SCW использует базу знаний о предпочтительных настройках безопасности для различных ролей серверов Windows. Политики безопасности SCW позволяют настраивать службы сервера, реестр, политики аудита и параметры Microsoft IIS. Сформированные политики безопасности SCW можно либо применять с помощью самого SCW, либо преобразовывать в объекты групповой политики GPO (Group Police Objects).

Вот три главных основания для того, чтобы рассмотреть возможность использования SCW.

- Данное решение позволяет сократить время формирования и внедрения базовых политик безопасности для серверов определенного типа. Вместо того чтобы искать и изучать множество документов по усилению безопасности серверов Windows, администраторы получают возможность воспользоваться встроенной базой знаний SCW.

- Сформированные для одного сервера политики безопасности можно автоматически распространить на все серверы организации, выполняющие эту же роль.

- SCW является важным средством снижения риска атак на серверные системы Windows. В отличие от других предлагаемых Microsoft средств настройки политик безопасности (таких, как GPO и SCE — Security Configuration Editor, редактор настроек безопасности), SCW позволяет закрыть неиспользуемые сетевые порты, сокращая тем самым количество уязвимых мест в системе безопасности.

Начало работы

SCW является дополнительным компонентом в составе Windows 2003 SP1. Для установки SCW следует запустить модуль Add/Remove Programs в панели управления Control Panel и перейти в раздел установки компонентов Windows. После завершения установки в папке Administrative Tools появится значок SCW. Мастер настройки системы безопасности можно и просто вызвать из командной строки, набрав:

scw

Для запуска SCW на отдельном компьютере необходимо обладать правами локального администратора, а для компьютеров, входящих в состав домена, требуются права локального администратора или администратора домена. Настройка SCW доступна только для компьютеров, работающих под управлением Windows 2003 SP1 с уже установленным инструментом. SCW может управлять как локальным, так и удаленным компьютером. Перед запуском SCW следует убедиться, что запущены все приложения, использующие входящий сетевой трафик.

Устройство SCW

При работе с графическим интерфейсом SCW администратор системы проходит через серию диалоговых окон, каждое из которых позволяет настроить различные группы параметров безопасности и выполнить те или иные настройки.

1. Определите, будет ли создана новая политика, изменена существующая политика, применена ранее сформированная и сохраненная политика или же будет произведена отмена настроек конфигурации к состоянию до применения политики безопасности.

2. Выберите сервер, который будет использоваться в качестве основного для создания политик безопасности, сервер для редактирования политики или сервер, к которому нужно применить политики или отменить примененные ранее политики.

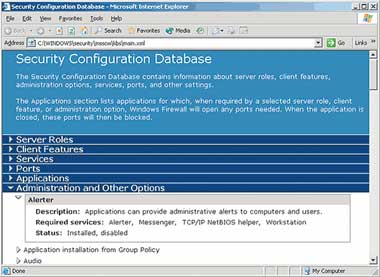

3. Ознакомьтесь со сведениями, которые содержатся в базе данных настроек безопасности Security Configuration Database, как показано на экране 1 (WebFigure 1). Это позволит ознакомиться с ролями и списком служб, которые должен предоставлять сервер. Рекомендуется это сделать до начала реального создания политики SCW или фактической настройки сервера.

Настройте службы в соответствии с ролью сервера. Перед тем как приступить к этому разделу работы с SCW, следует получить ясное представление о ролях и службах, которые должен предоставлять сервер данного типа. Раздел включает в себя множество шагов, связанных с разрешением или запретом использования тех или иных служб, открытием и закрытием сетевых портов, это осуществляется путем выбора ролей сервера и настройки параметров.

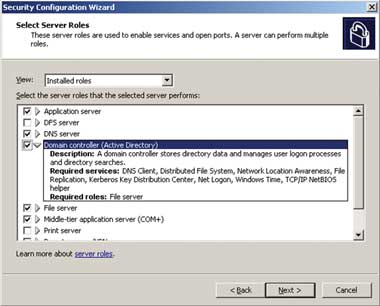

Выберите роль сервера. Это может быть контроллер домена (DC), сервер DHCP, сервер DFS, файловый сервер или сервер Exchange Server 2003. Для ознакомления с описанием роли и необходимых для выполнения данной роли служб щелкните по треугольному значку перед названием роли (см. экран 2).

Настройте функции клиента. Функции клиента определяются набором служб, которые используют службы других серверов (например, служба клиента DHCP). Для просмотра списка служб, необходимых для обеспечения конкретной функциональности, следует щелкнуть по треугольному значку перед названием роли.

Выберите элементы управления и другие параметры. На этом шаге следует выбрать все дополнительные службы для установки на сервер (например, Alerter, Time Synchronization, UPS service). Для просмотра списка служб, необходимых для обеспечения конкретной функции управления, нужно щелкнуть по треугольному значку перед названием роли.

Выберите вспомогательные службы. Здесь перечислены службы, которые не описаны в базе знаний SCW, но установлены на данном сервере.

Обработка не указанных служб. На данном этапе можно отключить службы, которые не были задействованы на предыдущих стадиях работы мастера SCW.

При создании новой политики мастер SCW по умолчанию использует те описания ролей, функции клиента и средства управления, которые были установлены на том сервере, где исполняется мастер. При редактировании существующей политики мастер выводит список известных ролей, функциональных возможностей и средств управления, предусмотренных данной политикой. Например, для просмотра всех ролей, описанных в базе знаний SCW, нужно выбрать пункт All Roles из списка View, как показано на экране 2. Следует иметь в виду, что SCW не может использоваться для автоматической настройки ролей Internet Connection Sharing (ICS), Internet Security and Acceleration (ISA) Server, RRAS или Small Business Server (SBS), поскольку в базе знаний SCW описания этих ролей отсутствуют.

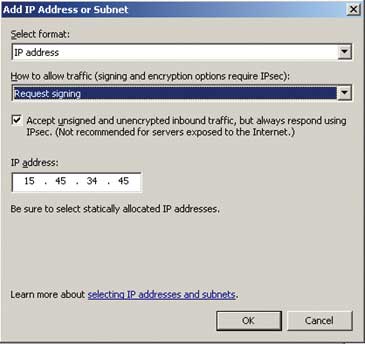

4. Настройте параметры безопасности сети. В данной секции указываются параметры брандмауэра Windows Firewall и протокола IPSec (IP Security), то есть настраиваются открытые и закрытые порты ввода и прикладные программы, которым разрешено использование каждого конкретного порта. При этом SCW не отображает все имеющиеся порты, а применяет фильтр с учетом выбранных на предыдущем шаге ролей. Если в списке интересующий вас порт не значится, его можно добавить вручную на странице Open Ports and Approve Applications с помощью кнопки Add. Для настройки параметров IPSec для определенного порта нужно нажать кнопку Advanced на той же странице. Для серверов, в которых установлено несколько сетевых адаптеров, можно запретить или разрешить использование отдельных портов для выбранных адаптеров на вкладке Local Interface Restrictions диалогового окна Advanced port properties. На экране 3 приведен пример настроек для ограничения удаленного доступа к порту локальной системы — использования IPSec для определенных адресов IP,по имени компьютера, подсети IP или диапазону адресов IP.

5. Настройте параметры системного реестра. В данном разделе производится настройка параметров безопасности коммуникационных протоколов Windows, включая подпись протоколов Server Message Block (SMB) и Lightweight Directory Access Protocol (LDAP) и настройку уровня совместимости с LM. Последний параметр служит для определения версии протокола аутентификации NT LAN Manager (NTLM), которая будет доступна пользователям сервера. В табл. 1 представлены обобщенные сведения о настройках реестра, устанавливаемых с помощью SCW.

6. Настройте политику аудита. В этом разделе выполняется настройка параметров аудита сервера Windows. Доступные варианты: нет аудита, аудит только успешных событий и аудит всех событий. Выбранные параметры аудита могут применяться к различным категориям событий Windows (т. е. аудит системных событий, аудит регистрации пользователей и пр.)

7. Настройте Microsoft IIS. Этот раздел доступен только для серверов, для которых выбрана роль Web-сервера. Здесь можно настроить некоторые параметры IIS, в том числе поддержку расширений Web-служб (например, ASP, Active Server Page), хранилище виртуальных папок, а также блокирование или разрешение анонимного доступа к Web-серверу.

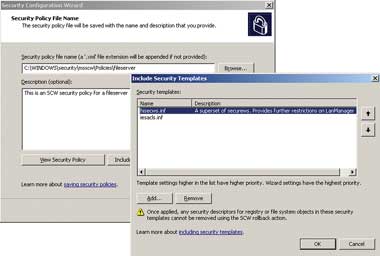

8. Сохраните политику безопасности, проверьте ее и сформируйте шаблоны безопасности. В данном разделе, помимо сохранения, просмотра и редактирования, можно выполнить импорт созданных ранее шаблонов безопасности (файлы .inf), как показано на экране 4. Это может понадобиться, поскольку некоторые параметры безопасности, настраиваемые с помощью SCE и GPO, не могут быть установлены с помощью мастера SCW. Необходимо при этом иметь в виду, что такие импортированные настройки, которые не настраиваются мастером SCW, не могут быть сняты в дальнейшем путем отмены. На экране 4 показано, что допускается импорт нескольких шаблонов в одну политику SCW, при этом можно задать приоритет применения указанных политик.

9. Используйте сформированную политику сразу или позже. Мастер позволяет сохранить сделанные настройки в политике безопасности для дальнейшего применения.

Параметры запуска SCW из командной строки

Вместе с SCW может быть задействована запускаемая из командной строки утилита scwcmd.exe. В табл. 2 приведены ключи запуска Scwcmd с описаниями. Рассмотрим некоторые примеры использования Scwcmd. Для выполнения анализа локального сервера на предмет соответствия требованиям политики SCW, сохраненной в файле fileserver.xml, можно воспользоваться следующей командой:

scwcmd analyze /p:%windir%securitymsscwpoliciesfileserver.xml

Для преобразования результатов произведенного Scwcmd анализа, которые будут сохранены в XML-документе w2k3-dc1.xml, в документе XML с таблицей стилей scwanalysis.xsl можно выполнить следующую команду:

cwcmd view /x:»c:documents and settingsadministrator w2k3-dc1.xml» /s:%windir%securitymsscw ransformfilesscwanalysis.xsl

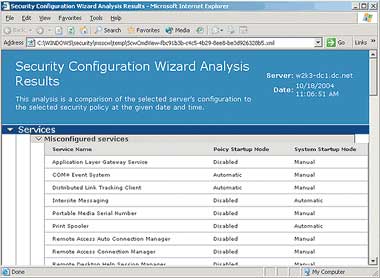

На экране 5 представлен пример отчета о выполненном анализе, сформатированный с использованием предложенных стилей.

Для преобразования созданной мастером SCW политики безопасности fileserver.xml в объект GPO с именем FileServerPolicy используется следующая команда:

scwcmd transform /p:%windir%securitymsscwpoliciesfileserver.xml /g:FileServerPolicy

В результате преобразования в папке Sysvol создается подпапка GPO для нового объекта GPO. В этой папке содержатся следующие файлы:

- файл .inf для расширения GPO (GPO extension) настроек безопасности;

- файл .pol для расширения GPO политики для брандмауэра Windows Firewall;

- бинарный файл IPSec для описания расширения GPO для протокола IPSec.

Настройки для IIS в результате преобразования SCW в GPO не изменяются.

Созданные объекты GPO могут быть связаны с организационной единицей OU каталога AD для применения к компьютерам в OU созданных политик GPO. Далее на этих компьютерах администратором домена должна быть инициирована операция преобразования для применения политик SCW. При этом на целевых компьютерах не требуется установка SCW, а только Windows 2003 SP1, так как брандмауэр Windows Firewall и соответствующий объект GPO Windows Firewall поддерживаются исключительно в Windows 2003 SP1 и более поздних версиях. Для того чтобы созданные GPO были применены только к компьютерам с Windows 2003 SP1, необходимо либо убедиться, что в OU, связываемом с GPO, содержатся только серверы под управлением Windows 2003 SP1, либо создать фильтр GPO WMI (Windows Management Instrumentation), который бы исключил все компьютеры, на которых не установлен SP1, из области применения GPO.

Преобразование политики безопасности SCW в GPO является обязательным, если организация использует GPO. Если настройки SCW не преобразовать в GPO, сделанные настройки могут быть изменены в результате применения других GPO на уровне AD.

Ниже приведен пример использования Scwcmd для применения файлов политик безопасности SCW к различным компьютерам. При выполнении команды

scwcmd configure /i:legaldepartment.xml

на каждом из удаленных компьютеров, перечисленных в файле настроек legaldepartment.xml (см. листинг), происходит инициация применения политик безопасности SCW.

Системные папки и документация SCW

Все имеющие отношение к SCW файлы и данные размещаются в системной папке %windir%security

msscw, где располагаются и другие папки, которые играют значительную роль:

- папка Kbs, где размещаются файлы базы знаний о поддерживаемых SCW ролях серверов. При добавлении новых серверных ролей файлы описаний следует поместить именно в эту папку. В файле kbreg.xml перечисляются известные файлы базы знаний SCW;

- в папке Logs мастер SCW сохраняет протоколы работы;

- в папке Policies сохраняются политики, созданные мастером SCW;

- в папке Transformfiles содержатся таблицы стилей XML (файлы с расширением .xsl), которые могут использоваться для форматирования файлов выдачи SCW (например, рассматривавшийся ранее файл, приведенный на экране 5).

Пересечение функций

Мастер SCW является ценным дополнением к портфолио систем управления политиками безопасности Microsoft. SCW может использоваться для создания, применения и аудита политик безопасности. Вместе с тем появление нового инструмента подчеркивает, что набор средств управления безопасностью, предлагаемый Microsoft и включающий в себя теперь GPO, SCE и SCW, нуждается в некоторой переработке и упорядочении. Каждый из этих инструментов позволяет управлять определенными аспектами безопасности, но не один из них не покрывает все нужды полностью.

И SCW, и SCE представляют собой средства создания политик безопасности. Специализацией SCW является формирование политик безопасности для минимизации уязвимых мест при атаках. Использование пополняемой базы знаний существенно облегчает решение задач, стоящих перед системными администраторами. Вообще говоря, SCE предназначен для решения более широкого круга проблем, чем SCW, но в SCE отсутствуют средства настройки портов и ощущается недостаток интеллектуальной системы предопределенных политик безопасности в зависимости от выбранной роли сервера в организации. В SCE имеется хорошая справочная система, предлагающая основные руководства по обеспечению безопасности, но все же при настройке политик безопасности администраторы предоставлены самим себе.

И SCW, и SCE содержат средства аудита политик безопасности, но опять-таки SCW фокусируется на сокращении возможности атак и предоставляет интеллектуальную подсказку по настройке, а SCE охватывает более широкий круг параметров безопасности, но не дает рекомендаций по настройке систем.

При настройке политик безопасности для отдельных серверов или групп серверов с помощью SCW самым удобным способом является использование Scwcmd из командной строки. В сети с доменами применение SCW для настройки политик безопасности не рекомендуется, более правильным будет преобразовать политики SCW в объекты GPO и применить их к серверам, используя средства AD GPO. Странно, но SCW почему-то не поддерживает файлы конфигурации безопасности .inf, которые используются SCE и GPO. Вместо этого SCW использует XML. Как уже отмечалось, файлы SCW XML могут быть преобразованы в GPO-совместимый формат, а файлы .inf можно импортировать в SCW.

Cотрудник подразделения Security Office компании HP. Специализируется на продуктах Microsoft. jan.declercq@hp.com