На конференции «Обеспечение безопасного доступа к корпоративным ресурсам», состоявшейся в конце сентября в рамках выставки SofTool 2004, одним из докладчиков были приведены сведения, характеризующие степень уязвимости информации от внешних и внутренних факторов. При этом самые популярные причины утраты или рассекречивания конфиденциальной информации - вирусные атаки - оценивались как весьма незначительные. Оценка ущерба от проникновения вирусов, по представленным данным, составляет не более 5%. А ущерб от взлома корпоративной сети хакерами и того меньше.

Все остальные потери, т. е. большая часть, зависят от внутренних причин - сбоев в электропитании и ошибок персонала. На их долю приходится три четверти всех потерь. Как бы ни были строги правила работы с информацией, но если человек с ней работает, он должен получить к ней доступ. Для ограничения доступа к конфиденциальной информации создаются внутрикорпоративные политики безопасности, разграничиваются права. Но что можно сделать, если в современных компьютерах столько возможностей и столько дополнительных устройств к ним можно подключить без разрешения системного администратора? А бывает и еще проще: принесет человек из дома дискету, флэш или компакт-диск, скопирует информацию на свой компьютер - и пойдет «гулять» по локальной сети новый вирус.

Единственный выход - взять под контроль все периферийные устройства, подключаемые к компьютеру, все порты, через которые что-либо может быть подключено, и все дополнительные платы, обеспечивающие беспроводное соединение с внешними устройствами. Существует радикальный способ - изъять по возможности из всех компьютеров периферийные устройства и платы расширения, отключить в BIOS доступ к таким устройствам и запретить пользователю самостоятельно что-либо менять. Возможно, для небольших организаций, где компьютеров мало, такой вариант и подойдет, но представьте себе, какие усилия потребуются от системного администратора, чтобы выполнить эту работу в организации, имеющей 200 и более компьютеров. И всегда найдутся рабочие места, где невозможно полностью отключить внешние устройства просто в силу специфики выполняемых работ.

Все под контроль

Наиболее удобным и правильным будет вариант централизованного управления периферийными устройствами компьютеров, входящих в состав локальной сети организации, и осуществить это можно на программном уровне. Такое решение предлагает компания SmartLine (www.smartline.ru). Ее программный продукт DeviceLock, который мы уже рассматривали, предназначен для контроля доступа к сменным носителям и устройствам в системах, работающих под управлением Windows NT/2000/XP и Windows Server 2003. Существует также версия для устаревших систем - Windows 95/98/Me, но эта версия имеет ряд ограничений (например, не поддерживается работа с портами USB и FireWire). DeviceLock позволяет назначать права доступа для пользователей и групп пользователей, контролировать доступ к дисководам, CD-ROM, принтерным и модемным портам и любым другим устройствам. В последней версии программы усовершенствованы возможности по работе с ключами USB, в том числе компании «Актив» (Token.ru). Для каждого пользователя могут быть установлены различные права доступа к устройствам. Однако следует признать, что по не совсем понятным причинам программа, к сожалению, пока не снабжена русифицированным интерфейсом.

Новая версия — новые возможности

А начнем мы рассматривать этот продукт с его установки. Дистрибутив занимает немногим менее 2 Мбайт, поэтому вполне доступен для загрузки при любом варианте подключения к Internet. Если вы устанавливаете программу на личный компьютер, выбирайте режим Typical, при котором будут установлены как ядро программы (DeviceLock Service, выполняющий задачи управления доступом), так и административная часть (DeviceLock Manager - программа, позволяющая выполнять настройки комплекса).

Точно так же производится первоначальная установка программы и в локальной сети. Желательно, чтобы системный администратор выполнял ее на том компьютере, с которого он в дальнейшем будет управлять программой. Дело в том, что на все остальные сетевые компьютеры следует устанавливать только ядро, не давая пользователю возможности самостоятельно менять его настройки. А если учесть, что программа может устанавливаться централизованно администратором сети, в том числе с помощью системы управления программным обеспечением Microsoft Systems Management Server (SMS), то пользователь о ее наличии на компьютере и знать не должен.

Существует еще один вариант установки, который разработчики пока еще не реализовали, но уже включили в новую версию, находящуюся сейчас в стадии тестирования. Можно задействовать систему безопасности домена и устанавливать программы на компьютеры пользователей через нее. Для этого лишь требуется, чтобы дистрибутив был оформлен в виде пакета для установки msi.

DeviceLock использует технологию Remote Procedure Call (RPC) для обеспечения связи между службой и административной частью. Для аутентификации используется стандартная подсистема защиты операционной системы. Служба защиты DeviceLock при установке интегрируется в подсистему контроля доступа операционной системы, поэтому доступ к удаленному компьютеру с установленной программой может быть осуществлен только пользователями, имеющими права администратора.

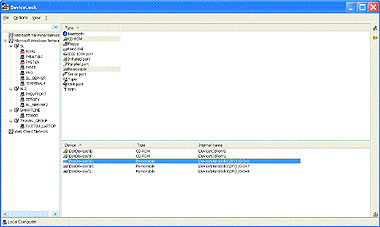

Но вот программа установлена, можно приступить к настройке прав доступа. Но прежде чем это делать, рекомендуется создать отчет о существующих правах доступа к имеющимся устройствам (см. экран 1.). Это позволит администратору не обходить все компьютеры организации, чтобы описать их комплектность, а получить информацию на рабочем месте. В список не войдут USB-устройства, подключавшиеся к тому или иному компьютеру ранее.

|

| Экран 1. Список устройств, подключенных к компьютеру |

Каждому свое

Давайте условно разделим контролируемые устройства на несколько типов. К первому отнесем такие устройства, как дисководы, жесткие диски, магнитооптические и CD-приводы, стримеры, ZIP, подключаемые не через USB-порты. Ко второй группе можно отнести дополнительные адаптеры (WiFi, Bluetooth, FireWire, инфракрасные порты) и внешние порты (параллельные и последовательные). Третья группа - USB-порты и устройства, подключаемые через них. Почему предлагается произвести такое деление? Для каждой из перечисленных групп существуют особые нюансы в настройках прав доступа и действий, которые пользователи могут выполнять.

Запустим программу-менеджер и выберем в открывшемся в левой панели списке компьютеров локальной сети тот, для устройств которого собираемся назначить права (лучше всего первоначально делать это для локального компьютера, на котором выполняется работа). В правой части окна программы появится список доступных устройств. Существует два режима его просмотра - только имеющиеся устройства либо все возможные. Настройки можно выполнять и для не установленных пока на компьютере устройств, так сказать, «на будущее». Разберем особенности настройки прав доступа к устройствам первого типа.

Выберем, к примеру, дисковод. Откроем окно настройки ограничений. В левой части окна представлен список пользователей, зарегистрированных на данном компьютере. Но этот список можно расширить за счет добавления пользователей домена, в котором зарегистрирован данный компьютер. Для каждого пользователя (или группы пользователей) можно установить свои р. Прежде всего устанавливаются интервалы времени, когда возможен доступ к устройству (см. экран 2). Затем выбирается тип доступа - «Полный контроль», «Только чтение» или «Нет доступа». Для первых двух типов доступа можно дополнительно установить ограничение на форматирование дискеты и на программное извлечение дискеты из дисковода - его можно запретить. Запрет на извлечение носителя данных из устройства, естественно, распространяется только на программное управление, а не на реальные кнопки на самом устройстве. Выполненные настройки будут распространяться на все дисководы, установленные на компьютере, независимо от того, для какого из них они выполнялись.

|

| Экран 2. Наложение ограничений доступа по времени |

Для жестких дисков в качестве дополнительного параметра можно установить запрет на форматирование, для приводов CD-ROM - программное извлечение диска из привода, для съемных дисков - запрет форматирования и извлечения из привода. Для восстановления первоначальных настроек можно воспользоваться соответствующей кнопкой управления. Кроме того, DeviceLockR позволяет блокировать программы записи CD/DVD (такие, как Roxio Easy Media Creator), которые используют нестандартные драйверы.

Для второй группы устройств настройка заключается в определении прав доступа; дополнительных функций нет, за исключением возможности дополнительного контроля работы подключенного модема и устройства FireWire. При выполнении настроек следует помнить, что если они выполняются при наличии соединения, например по Wi-Fi, то новые ограничения начнут действовать только с новой сессии.

Несколько сложнее обстоит дело с настройкой ограничений доступа к устройствам, подключаемым через порты USB. Можно отключить доступ к этим портам полностью. Но это неверное решение - через порт может быть подключено, например, устройство для чтения смарт-карт. Поэтому процесс настройки осуществить сложнее. Здесь может быть несколько вариантов. Первый - использовать кнопку Security Settings. В открывающемся при нажатии этой кнопки окне можно настроить права на использование таких устройств, как клавиатура, мышь, принтер, сканер и некоторые другие устройства, подключаемые через USB-порты. Если указать требуемые устройства, то программа будет осуществлять управление доступом к ним. Если никакие устройства не выбраны, то даже при запрете использования портов USB устройства, перечисленные в окне Security Settings, будут работать в обычном режиме.

Второй вариант - создание «белого списка» устройств, подключаемых через USB-порт, которые будут работать при наличии любых иных запретов (см. экран 3.). Этот вариант похож на предыдущий. Отличие заключается в том, что в первом случае разрешается работать со всеми устройствами определенного типа (например, принтерами), во втором случае определяется конкретный тип устройств (например, модель принтера или ридера для смарт-карт). Список разрешенных устройств можно сформировать как из перечня ранее подключавшегося к компьютеру оборудования, так и указав устройства в текстовом файле. Сформированный перечень можно сохранить и тиражировать его на другие компьютеры.

|

| Экран 3. Список устройств, доступ к которым разрешен |

Для всех и сразу

Сделав настройки и сохранив их, мы получили возможность управлять доступом на одном из компьютеров. А что дальше? Хорошо, если в сети 10-20 машин. Можно выполнить настройку каждого из компьютеров, хотя это и неудобно. Но если сеть значительно больше, производить настройку индивидуально придется очень долго. Впрочем, разработчики программы предложили вариант установки ограничений сразу на несколько компьютеров (см. экран 4).

|

| Экран 4. Установка ограничений с помощью пакетного файла |

Установка параметров доступа для такого пакетного варианта повторяет действия, описанные ранее для других вариантов. Отличие заключается в том, что формируется список компьютеров, для которых будет выполняться настройка, и формируется список пользователей. Для каждого типа оборудования назначаются необходимые ограничения. Нажимается кнопка Set Permission, и ваши настройки прописываются на все указанные компьютеры. Следует иметь в виду, что при этом все установки, имевшиеся до этого на компьютерах, заменяются на новые. Вариантов настроек для группы может быть подготовлено несколько, в зависимости от структуры компании, существующей политики безопасности и других условий. После установки общих ограничений в пакетном режиме из интерфейса программы можно подключиться к ядру, установленному на удаленном компьютере, и выполнить, если потребуется, окончательную настройку параметров безопасности.

В целом следует признать, что функции дополнительного управления периферийными устройствами и различными портами, предлагаемые продуктом компании SmartLine, могут быть востребованы администраторами локальных сетей, которые хотели бы держать под контролем все пути возможной утечки конфиденциальной информации.

Михаил Брод (mbrod@exler.ru) - технический обозреватель