Единый интерфейс для разработки и управления объектами групповой политики

Концепция и средства работы с групповыми политиками Group Policy входят в список основных преимуществ Windows 2000. С появлением каждой новой версии Windows это становится все более очевидным. Возможность управлять параметрами огромного числа серверов и клиентов — жизненно важная задача в ситуации, когда один неверно настроенный компьютер в течение нескольких секунд может стать распространителем вирусов. К несчастью, в списке наиболее сложных инструментов Group Policy тоже стоит на одном из первых мест. Главный плюс Windows 2000 Group Policy — исключительно мощные возможности управления системой, основной же минус становится очевидным с того момента, когда администратор начинает работать с групповыми политиками в масштабах всей компании.

Вот почему консоль управления групповой политикой, Group Policy Management Console (GPMC), является неоценимым помощником администратора. GPMC — это новый бесплатный программный инструмент, реализованный в виде оснастки консоли Microsoft Management Console (MMC) для Windows Server 2003. Назначение GPMC — централизованное управление групповыми политиками.

Возможности GPMC

Список возможностей GPMC выглядит как перечень пожеланий администратора Group Policy. Для GPMC разработан новый графический интерфейс, который позволяет просматривать объекты Group Policy Object (GPO) во всем домене и даже в лесах интуитивно понятным образом. Теперь администратор может генерировать HTML-отчеты о произведенных установках GPO даже в том случае, когда право записи GPO отсутствует. К GPO теперь применимы операции резервирования и восстановления, GPO можно экспортировать, импортировать и даже выполнять при управлении несколькими доменами отображения на учетные записи других администраторов и указывать другие UNC-пути к ресурсам. В GPMC реализована функция предварительного просмотра результатов применения политик Resultant Set of Policies (RSoP). Для построения фильтров Windows Management Instrumentation (WMI) теперь можно использовать язык запросов Windows Management Instrumentation Query Language (WQL). Наконец, в GPMC заложены возможности поиска объектов групповых политик в рамках одного домена или во всех доменах леса.

Требования к установке

Говоря о GPMC, мы имеем в виду операционную систему Windows 2003. Хотя для работы GPMC не требуется самая последняя из выпущенных версий Windows, тем не менее в лицензионном соглашении сказано, что установить GPMC можно только в той сети, где работает по крайней мере одна копия Windows 2003. GPMC можно запустить в базовой конфигурации на Windows 2003 или на станции Windows XP Service Pack 1 (SP1) с установленным компонентом Windows .NET Framework. Когда GPMC разворачивается на XP, автоматически загружается обновление XP Quick Fix Engineering (QFE) Update Q326469, если оно еще не установлено. QFE обновляет библиотеку gpedit.dll для соответствия требованиям GPMC. GPMC не работает на 64-разрядных версиях Windows, поскольку пока еще не выпущена 64-разрядная версия Framework. GPMC и статьи, посвященные проблемам управления групповой политикой с использованием GPMC, доступны по адресу www.microsoft.com/windowsserver2003/gpmc.

Помимо обслуживания леса, Windows 2003 с помощью GPMC администратор может управлять лесами, состоящими из контроллеров доменов на базе Windows 2000. На Windows 2000 DC должен быть развернут как минимум SP2 (желательно — SP3). Дополнительные сведения об этом можно найти в статье Microsoft «Windows 2000 Domain Controllers Require SP3 or Later When Using Windows Server 2003 Administration Tools» по адресу http://support.microsoft.com//?kbid=325465. Чтобы воспользоваться функцией Group Policy Modeling, необходимо по крайней мере один из DC обновить до уровня Windows 2003. Нужно иметь в виду, что при редактировании GPO в лесу Windows 2000 на таких клиентах, как Windows 2003 или XP (так называемые uplevel-клиенты), важно помнить о некоторых тонкостях. Если редактирование Windows 2000 GPO ведется с uplevel-клиента, то более поздние настройки политики клиента автоматически и без предупреждения (это действие по умолчанию) заменят настройки GPO. Данная особенность GPMC описана в статье Microsoft «Upgrading Windows 2000 Group Policy for Windows XP» (http://support.microsoft.com//?kbid=307900). Для предотвращения нежелательного обновления GPO в рассматриваемом объекте требуется включить политику User Configuration/Administrative Templates/System/Group Policy/Turn off automatic update of ADM files.

Кроме того, можно непреднамеренно спровоцировать конфликт объектов политики, если сначала воспользоваться базовой версией XP для редактирования GPO, а затем выполнить обновление DC до Windows 2000 SP3. Происходит автоматическое обновление административных шаблонов на основе времени создания/модификации файла, и эти временные метки для только что установленного SP3 покажут, что данные файлы-шаблоны более свежие, чем на XP. В результате административные шаблоны Windows 2000 SP3 (более новые по временной метке) перезаписывают шаблоны XP Group Policy (более новые по коду), что может привести к разрушению административного шаблона. Превентивные меры и изменение ситуации, если она все-таки возникла, одинаковы: необходимо использовать клиентские станции Windows 2003, XP SP1 или Windows 2000 для редактирования объектов Windows 2000 GPO, поскольку временные метки названных операционных систем для административных шаблонов Group Policy — более поздние, чем временные метки шаблонов Windows 2000 SP3.

После установки GPMC соответствующий значок появляется в Administrative Tools — как Group Policy Management. Поскольку эта утилита является интегрированной оснасткой MMC, при желании можно настроить специализированную MMC-консоль GPMC путем добавления Group Policy Management с помощью меню Add/Remove Snap-in.

Интерфейс пользователя

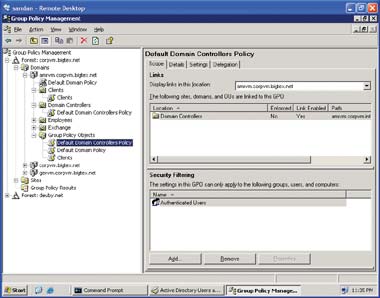

На Экране 1 показана основная консоль GPMC. Как и для всех оснасток MMC, интерфейс пользователя состоит из двух областей: слева панель дерева консоли, справа — панель сведений. Дерево консоли показывает структуру Active Directory (AD) в виде, напоминающем оснастку MMC Active Directory Users and Computers. Если присмотреться внимательно, можно заметить несколько важных отличий. Первое состоит в том, что в структуру AD разрешается включать несколько лесов (на Экране 1 это corpvm.bigtex.net и deuby.net). Второе отличие — внутри каждого леса в GPMC представлены только те контейнеры, между которыми в лесу существуют связи GPO, это могут быть сайты, домены и организационные единицы (OU), в терминологии Microsoft это субъект управления — Scope Of Management (SOM). Третье отличие связано с тем, как в дереве консоли изображаются связи GPO и SOM. На Экране 1 соответствия между различными объектами групповых политик и контейнерами изображены в виде ярлыков или связей — обратите внимание на маленькую стрелку на значках. Объекты групповой политики не хранятся в тех контейнерах, для которых они создавались; они хранятся на уровне домена (находятся в контейнере Group Policy Objects) и связаны с соответствующим SOM.

|

| Экран 1. Интерфейс GPMC |

Интерфейс GPMC поддерживает операции перетаскивания, как и традиционное контекстное меню для работы с GPO. Например, можно связать GPO с OU, выбрав нужный GPO в контейнере Group Policy Objects и перетащив его на OU контроллера домена. Большинство операций перетаскивания GPO сопровождается появлением окна с требованием подтвердить данное действие; такие виды операций могут иметь далеко идущие последствия при ошибочном связывании GPO не с тем контейнером из-за неточного позиционирования, что может нанести ущерб политике по умолчанию целого домена.

Описание DC GPO, заданное по умолчанию, выделено для домена amrvm.corpvm.bigtex.net в окне дерева консоли, так что в окне области сведений представлены подробные данные о выбранном объекте групповой политики. В панели сведений имеется четыре вкладки: область действия GPO, детальное описание параметров, настройки и делегирование GPO. На изучение того, с каким именно контейнером связан настроенный пользователем GPO в среде Windows 2000, могло бы уйти много времени. Вкладка Scope позволяет узнать это, один раз щелкнув мышкой.

Как показано на Экране 1, Default DC GPO не связан больше ни с каким другим сайтом, доменом или иным OU. Список Links представляет все связи GPO в одном месте интерфейса. Секция Security Filtering в окне сведений показывает, для каких пользователей или компьютеров данный GPO будет обрабатываться.

Вкладка Detail предоставляет информацию о GPO, которую раньше приходилось выуживать из самых разных мест. Сюда входят сведения о домене и владельце GPO, времени создания и модификации GPO, номерах версий пользователя и настройках компьютера в AD и SYSVOL, о глобальном уникальном идентификаторе (GUID) и о статусе GPO (включен/отключен).

Вкладка Settings позволяет просмотреть все настройки GPO в формате HTML — для этого больше не нужно лазить по всем закоулкам MMC Group Policy Editor (GPE). На вкладке показаны только действующие настройки для подключенных параметрических секций. Можно развернуть или свернуть каждую секцию, выбрав show или hide. Контекстное меню в любом месте отчета позволяет редактировать GPO (с помощью стандартной интегрированной оснастки MMC Group Policy Object Editor), вывести отчет на печать или сохранить его в HTML-файле.

На вкладке Delegation показано, у кого есть права на данный GPO. И опять же, здесь все гораздо проще и понятнее по сравнению с редактором ACL для объектов AD. Для любого представленного принципала безопасности существует всего пять комбинаций настроек: Read, Edit settings, Edit settings/delete/modify security, Read (from Security Filtering) и (если выбрать Advanced на вкладке Delegation и воспользоваться редактором разрешений непосредственно) Custom. Для субъекта безопасности, который обладает правом Read (from Security Filtering), накладываются фильтры безопасности, и для получения подробной информации о правах необходимо обратиться к вкладке Scope в секции Security Filtering.

Есть одна общая задача, в решении которой GPMC не сможет помочь администратору. Это запуск процедуры обновления политики. Данная процедура инициируется с помощью утилиты Gpupdate (для Windows 2003 и XP) или же Secedit (для Windows 2000). Чтобы запустить обновление Group Policy, следует открыть окно командной строки на станции клиента и запустить одну из названных выше утилит.

Работа с GPO

Один из разочаровывающих аспектов работы с объектами групповой политики в Windows 2000 состоит в том, что этими объектами невозможно манипулировать так же, как файлами. В отличие от объектов файловой системы или AD объекты групповой политики представляют собой гибридную конструкцию, уникальную для Windows 2000; каждому GPO соответствует некоторый компонент AD и компонент файловой системы. AD-компонент распределяется между репликами AD, а компонент файловой системы циркулирует по томам SYSVOL контроллеров домена через механизм File Replication Service (FRS). Это одна из причин, почему объектами GPO так непросто управлять. Можно создавать GPO, удалять их, редактировать параметры объекта Group Policy и настройки безопасности — и более ничего. Невозможно создать резервную копию GPO для надежного хранения, восстановить GPO при утере или порче информации, скопировать GPO для проверки выполненных настроек в тестовый лес. Однако теперь, при помощи GPMC, все перечисленные выше операции выполнить гораздо проще.

Операция Backup

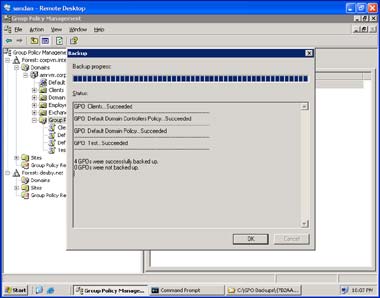

Чтобы создать резервную копию GPO, нужно просто открыть контекстное меню объекта в окне дерева консоли и выбрать Backup. Прежде чем приступить к резервированию GPO, система предложит указать место хранения резервной копии и задать ее описание. Можно зарезервировать все GPO домена с помощью все того же контекстного меню, выбрав команду Back Up All. GPMC выводит на экран индикатор выполнения задания (см. Экран 2). Точно такое же контекстное меню предлагает утилита Manage Backups, в которой для указанного каталога перечисляются все хранящиеся в нем резервные копии GPO.

|

| Экран 2. Резервное копирование всех GPO домена |

Операция Restore

При восстановлении сохраненного GPO настройки текущего GPO удаляются, и данное GPO переходит в состояние, соответствовавшее моменту создания резервной копии. Причины использования операции Restore очевидны — возврат GPO в работоспособное состояние или восстановление случайно удаленного GPO. При этом GPMC не восстанавливает связи данного GPO, если их уже успели удалить, но, поскольку GPO GUID остался прежним, работа через ранее существовавшие связи для восстановленного GPO будет протекать точно так же, как и для оригинального GPO.

Чтобы восстановить GPO, следует открыть в контейнере контекстное меню объекта групповой политики и выбрать Restore From Backup. Если GPO отсутствует (случайно удален), нужно открыть контекстное меню контейнера, выбрать Manage Backups и указать GPO, который необходимо восстановить. После этого можно будет просмотреть настройки интересующего GPO (в виде такого же отчета, который представлен на вкладке Settings) и убедиться, что GPO для восстановления выбран правильно.

Операции Copy и Import

С помощью операций Copy и Import настройки существующего GPO передаются в новый GPO. Целевой GPO при этом может находиться в том же домене, в другом домене или даже в соседнем лесу.

Между операциями Copy и Import имеются различия. Import требует, чтобы целевой GPO уже существовал до начала операции импортирования настроек, тогда как Copy сама создает целевой GPO. Операция Copy требует наличия трастовых отношений между исходным и целевым доменом, с тем чтобы операция копирования была выполнена за один прием, для Import в этом нет необходимости, поскольку работа проводится с резервной копией GPO. Если между доменами не заданы трастовые отношения, воспользоваться операцией Copy будет невозможно, придется создать резервную копию GPO где-либо в файловой системе, а затем импортировать резервную копию GPO в целевой домен.

Чтобы импортировать настройки GPO, следует открыть контекстное меню целевого GP и выбрать Import Settings. Это действие запускает программу-мастер, которая предлагает сохранить существующую конфигурацию GPO, указать место хранения резервной копии GPO и восстановить настройки. Если исходный GPO ссылается на принципалы безопасности и определенные пути в формате UNC, мастер автоматически поможет воспользоваться таблицей миграции и задать отображение используемых принципалов безопасности и UNC на целевой GPO с учетом данных таблицы. Операция Copy предоставляет возможность разработать целый процесс управления изменением GPO, для чего желательно создать и протестировать GPO в отдельном домене или лесу доменов, а уже потом скопировать отлаженные GPO в производственный домен.

Миграционные таблицы

Копирование GPO внутри домена — это вполне очевидная операция, так как пользователи, компьютеры, группы и пути UNC, на которые ссылается GPO, доступны как исходному, так и целевому SOM. Копирование GPO между доменами в рамках одного леса — и тем более между доменами в разных лесах — операция более сложная, поскольку UNC-пути для каталогов переназначения или установки программ и принципалов безопасности (например, локальных групп домена), на которые имеются ссылки в настройках исходного GPO, могут оказаться недоступными в целевом GPO. Поскольку принципалы безопасности фигурируют в GPO под своими идентификаторами защиты (SID), простое копирование объекта групповой политики в целевой домен, в котором рассматриваемый SID не имеет никаких прав, приведет к появлению неразрешимого SID (Unresolved SID). В этом случае не только произойдет нарушение нормального функционирования GPO, но периодически в целевом домене в журнале Application Event Log начнут появляться сообщения об ошибках в компонентах SceCli и Userenv.

Положение можно исправить следующим образом. Нужно создать индивидуальное отображение между принципалами безопасности и UNC-путями исходного и целевого доменов. Например, если в домене TEST существует локальная группа под названием Test GPO Admins, то при копировании GPO в производственный домен PROD необходимо определиться, какую группу вместо Test GPO Admins следует иметь в виду в целевом домене. Группы Test GPO Admins, скорее всего, в домене PROD не существует, а создание новой локальной группы в производственном домене с таким же именем ни к чему не приведет, так как все равно идентификатор SID созданной группы будет отличаться от SID исходной группы Test GPO Admins. Но если создать таблицу, в которой установлено отображение TESTTest GPO Admins в PRODGPO Admins, GPMC автоматически заменит SID TESTTest GPO Admins на SID PRODGPO Admins и тогда GPO сможет нормально функционировать в целевом домене.

Специалисты Microsoft назвали эту таблицу миграционной. Приложение, с помощью которого создается миграционная таблица, называется Migration Table Editor (MTE) — mtedit.exe. MTE входит в состав операции Copy и Import, поэтому, когда система обнаруживает принципалы безопасности или пути UNC, в мастере появляется вариант запуска MTE. Редактор миграционной таблицы может быть запущен из панели дерева консоли контекстного меню контейнера GPO с помощью команды Open Migration Table Editor.

Пример операции копирования GPO

Давайте посмотрим, как выполнить копирование GPO из дочернего домена amrvm.bigtex.net в домен того же уровня gervm.bigtex.net. В исходном объекте групповой политики, CoolNewGPO, предоставлено право Capacity Planning для проведения анализа системной производительности, право Security для управления аудитом и работы с журналом Security log и Server Operations — для завершения работы системы в удаленном режиме. Для того чтобы скопировать данный GPO, требуется открыть контекстное меню CoolNewGPO в контейнере Group Policy Objects в домене AMRVM и выбрать Copy. Затем нужно открыть контекстное меню в контейнере Group Policy Objects в домене GERVM и выбрать Paste. Это приводит к запуску мастера Cross-Domain Copying Wizard, который помогает завершить операцию копирования. Необходимо быть внимательным и выполнять команду Paste только для целевого контейнера Group Policy Objects. Если случайно будет выбран другой контейнер, может оборваться связь исходного GPO с другими доменами. К счастью, в этом случае появляется окно с требованием подтвердить выполнение операций междоменной связи.

Если необходимо скопировать GPO между различными доменами, сначала требуется решить, нужно ли переносить разрешения исходного GPO или же воспользоваться для целевого GPO разрешениями по умолчанию. Например, мы принимаем, что в целевом GPO будут использоваться разрешения по умолчанию. Мастер Cross-Domain Copying Wizard анализирует, может ли для принципалов безопасности GPO-источника или UNC-путей понадобиться таблица миграции. Поскольку наш GPO содержит принципал безопасности, мастер предоставляет нам на выбор две возможности: скопировать принципалы безопасности из источника или построить таблицу миграции для перемещения исходных настроек в целевой домен. Так как мы заинтересованы в создании миграционной таблицы, нажимаем кнопку New для построения новой таблицы.

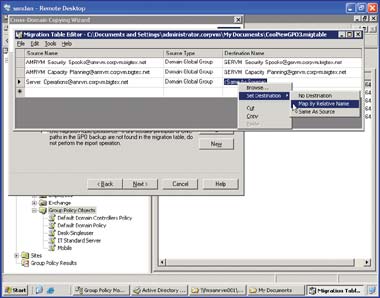

GPMC выдает для заполнения пустую миграционную таблицу. В меню File следует выбрать Tools, Populate from GPO. Это действие позволяет выбрать GPO-источник (хотя в самом начале операции Copy уже указано, какой именно GPO копируется) и заполнить таблицу миграции принципалами безопасности и UNC-информацией исходного GPO. Затем настает очередь выбора целевого домена, как показано на Экране 3.

|

| Экран 3. Сопоставление GPO разных доменов |

Исходный домен, AMRVM, имеет три глобальные группы интересов: AMRVM Security Spooks, AMRVM Capacity Planning и Server Operations. Требуется задать отображение этих групп в группы целевого домена — GERVM Security Spooks, GERVM Capacity Planning и Server Operations. Следует открыть контекстное меню поля Destination Name в MTE и выбрать Browse. Запускается AD Object Picker. Затем нужно щелкнуть кнопку Locations, ввести целиком или частично имена целевых групп, щелкнуть Check Names и нажать Enter. Когда пользователь указывает объект и нажимает ОК, мастер заполняет поле Destination Name наименованиями групп в формате User Principal Name (UPN).

Поскольку группа Server Operations (не путать со встроенной группой Server Operators) и в исходном домене, и в целевом называется одинаково, необходимо открыть контекстное меню поля Destination Name и выбрать Set Destination, Map By Relative Name (см. Экран 3). Когда используется этот режим отображения, GPMC осуществляет поиск принципала безопасности в целевом домене, у которого точно такое же относительное имя, и заменяет в политике исходный принципал безопасности на его целевой аналог с таким же именем.

Теперь миграционная таблица заполнена, осталось выбрать File, Exit и подтвердить сохранение выполненных изменений. Мастер выводит отчет о внесенных в конфигурацию GPO изменениях и после нажатия кнопки Finish будет запущена операция Copy. Чтобы показать скопированные настройки GPO, следует выбрать в дереве консоли GPMC вновь созданный объект GPO и в области сведений перейти на вкладку Settings. Обратите внимание на изменения, которые произошли в установках GPO при переносе объекта групповой политики из домена AMRVM в домен GERVM.

Составление сценария

GPMC основывается на COM-интерфейсах (доступных для VBScript, Jscript и Visual Basic — VB), через которые в основном и осуществляется работа консоли. Для пользователей, недостаточно хорошо владеющих механизмом составления сценариев, группа разработчиков GPMC включила в состав этого приложения набор сценариев, расположенных в каталоге %programfiles%gpmcscripts. Эти сценарии в той же степени полезны в работе, что и графический интерфейс, поскольку с их помощью администраторы программным путем могут управлять объектами групповых политик (за исключением настроек GPO). Сценарии можно запускать в режиме планировщика заданий без вмешательства оператора.

С помощью сценариев администратор может создавать резервные копии отдельных или всех GPO домена, восстанавливать их в случае необходимости, копировать GPO, удалять их, создавать GPO в конфигурации по умолчанию, менять разрешения, импортировать один или несколько GPO в домен, а также генерировать отчеты о состоянии любого числа GPO домена. Еще 12 сценариев позволяют получить информацию об особенностях настроек Group Policy. Например, можно получить список всех GPO домена и подробное описание соответствующих конфигураций объектов групповых политик или же список всех GPO, у которых отсутствуют связи с сайтом, доменом или OU.

Два сценария демонстрируют возможности использования сценариев и XML: CreateXMLFromEnvironment.wsf собирает сведения об OU, GPO, связях GPO и настройках безопасности GPO в домене и сохраняет эту информацию в .xml-файле; CreateEnvironmentFromXML.wsf читает .xml-файл, созданный CreateXMLFromEnvironment.wsf, и строит объектную среду, основанную на сохраненной информации. С помощью этих сценариев можно быстро построить среду разработки или тестирования, которая точно воспроизводит производственную среду.

Результирующая политика (RSoP)

RSoP — одна из наиболее примечательных возможностей Windows 2003. Политики, которые воздействуют на конечных пользователей, зависят от большого числа переменных, в связи с чем работать с ними становится очень сложно. Теперь можно вычислить воздействие, которое произведет на пользователей набор различных GPO, связанных с несколькими сайтами и OU в домене. RSoP позволяет оценить эффект политики — на любой компьютер в иерархии AD или на любого пользователя — в результате воздействия всех GPO, которые влияют на данный компьютер или пользователя. В RSoP различают режим регистрации (logging mode) и режим планирования (planning mode). Регистрация RSoP позволяет установить, какие GPO предназначены для пользователя или компьютера и от каких GPO накладываются конкретные установки. Планирование RSoP дает возможность выполнить анализ типа что — если для оценки влияния отдельного GPO (или целой группы GPO) на пользователя или компьютер, который перемещается в другой OU или группу безопасности. Обратиться к RSoP можно и без применения GPMC. Регистрируясь на станции Windows 2003 или XP, всегда можно быстро определить эффективную политику для учетной записи пользователя, набрав в окне командной строки:

RSoP.msc

Отображение эффективных настроек — сущность режима регистрации. Чтобы запустить RSoP в режиме планирования, минуя GPMC, следует открыть MMC на сервере Windows 2003 и добавить оснастку RSoP. После этого можно реализовать сценарий что — если для своей политики.

Поскольку GPMC разрабатывалась как центральное приложение администрирования Group Policy, RSoP может быть запущена непосредственно из GPMC. В GPMC для режимов RSoP специалисты Microsoft используют другие термины — RSoP Logging Mode переименован в Group Policy Results, а RSoP Planning Mode теперь называется Group Policy Modeling.

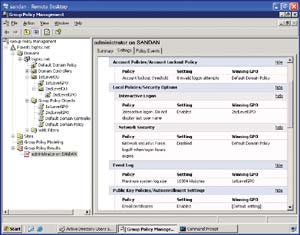

Group Policy Results. Получить отчет Group Policy Results можно со станции клиента в домене Windows 2000, однако на клиенте в этом случае должна работать система Windows 2003 или XP, а у пользователя должны быть права локального администратора на той станции, информацию о которой он собирает. Чтобы запустить программу Group Policy Results Wizard, следует открыть контекстное меню для значка Group Policy Results в левой части оснастки GPMC и выбрать Group Policy Results Wizard. Мастер последовательно проведет вас через все необходимые шаги для вычисления эффективных настроек выбранного компьютера или пользователя. GPMC выведет в область сведений исчерпывающую информацию (см. Экран 4). Обратите внимание на три вкладки. Вкладка Summary показывает сводную информацию о конфигурации компьютера пользователя, вкладка Settings — эффективные установки, а Policy Events — сообщения в журнале событий, относящиеся к Group Policy.

|

| Экран 4. Мастер Group Policy Results |

Group Policy Modeling. Group Policy Modeling позволяет моделировать воздействие нескольких GPO на пользователей или компьютеры без особых усилий, что обычно сопутствует решению задач, связанных с Group Policy. Используется вместе с функциями Copy и Import и применяется для разработки, тестирования и быстрого развертывания GPO в среде Windows 2000.

Как и в случае с Group Policy Results, необходимо запустить мастер из контекстного меню Group Policy Modeling в левой части GPMC. Чтобы значок стал доступен для работы, в лесу должен быть установлен по крайней мере один компьютер Windows 2003 DC. Дополнительную информацию о Group Policy Modeling и Group Policy Planning можно найти в статье http://www.microsoft.com/technet/prodtechnol/ windowsserver2003/proddocs/entserver/rspintro.asp (в ссылке под названием Resultant Set of Policy).

Незаменимый помощник администратора

GPMC предоставляет программный инструмент исключительных функциональных возможностей для разработки и управления GPO, консолидируя множество различных функций в едином интерфейсе. Однако GPMC не охватывает всех аспектов управления Group Policy (например, не занимается внесением изменений), поэтому без приложений независимых разработчиков все-таки не обойтись. Совмещение таких функций, как Copy, Import и Group Policy Modeling, позволяет разрабатывать и развертывать GPO намного быстрее и с большей степенью безопасности, чем в Windows 2000. GPMC играет настолько важную роль для Windows 2003 и Windows 2000, что Microsoft следовало бы включить эту утилиту в состав операционной системы, а не выпускать в виде отдельного дополнения.

Шон Дьюби— редактор журнала Windows & .NET Magazine, старший системный инженер компании Intel, специализирующийся на проектировании корпоративных сетей на базе Windows 2000. С ним можно связаться по электронной почте по адресу: spdeuby@winnetmag.com.