Беспроводные устройства все более широко используются как в жилых домах, так и во многих организациях. Эта тенденция развивается едва ли не с быстротой распространения новостей и слухов и вопреки общеизвестному факту слабой защищенности подобных устройств. Пользователи с легкостью подключают беспроводные устройства, не принимая во внимание опасность проникновения в сеть посторонних или попросту не зная о ней. Беспроводные устройства стоят недорого, обладают приличным быстродействием, и их легко установить. Тем не менее решения стандарта 802.11b могут сделать сеть уязвимой.

Не рекомендуется устанавливать беспроводные устройства непосредственно в сеть, которая содержит важные данные и требует тщательного контроля доступа. Учитывая популярность таких устройств, каждый администратор должен знать основные принципы обеспечения безопасности каждого из них. Вероятно, имеет смысл познакомиться и с предназначенной для настройки беспроводных клиентов службой Windows XP — Wireless Zero Configuration; ниже я приведу пример использования этой службы.

Обманчивая простота

Протокол 802.11b использует частоту 2,4 ГГц, обеспечивает скорость передачи данных 11 Мбит/с и обладает элементарными механизмами аутентификации и шифрования (протоколы 802.11a и 802.11g обеспечивают скорость 54 Мбит/с). К сожалению, обычно устройства поставляются с отключенными встроенными механизмами защиты. Но благодаря тому, что цена точки доступа AP и сетевой платы NIC меньше 200 долларов, различные отделы компании просто покупают их и устанавливают в корпоративную сеть. Популярность устройств 802.11b отчасти объясняет наличие функции plug-and-play. Кроме того, многие продавцы предлагают беспроводные устройства, построение сети на базе которых выполняется за несколько простых шагов: установка AP, установка беспроводной NIC и вставка компакт-диска с драйвером. В этой статье основное внимание уделяется многочисленному оборудованию, стоимостью меньше 200 долларов, которое может появляться в корпоративной сети без ведома администратора. Более мощные и дорогие решения, с усовершенствованными параметрами безопасности и управления, в большей степени пригодны для развертывания на предприятиях, чем те, о которых идет речь ниже.

Устройства 802.11b работают в двух режимах: одноранговом и инфраструктурном. В одноранговом режиме компьютеры взаимодействуют непосредственно друг с другом (в этом режиме доступ обычно ограничен). В инфраструктурном режиме используется еще одно сетевое устройство — точка доступа (Access Point, AP). Оно выступает в роли посредника между обычной сетью и беспроводными пользователями. В этом режиме несколько пользователей работают через одну AP. Некоторые модели позволяют совместно задействовать сразу несколько AP таким образом, что пользователи могут работать в пределах общей (суммарной) зоны охвата всех AP. Роуминг между подсетями — сложная функция, и она редко поддерживается в недорогих устройствах.

Активный взлом и пассивное прослушивание

Чтобы понять, какие недостатки есть у 802.11b, сравним беспроводную сеть с обычной. Если оставить основные функции безопасности 802.11b отключенными, то злоумышленник сможет получить доступ к беспроводной сети так же легко, как если бы он подключал свой компьютер к концентратору Ethernet. Проникновение постороннего может быть двояким: во-первых, он может получить доступ к любому компьютеру в беспроводной сети, а во-вторых, выйти в Internet с использованием IP-адресов сети.

Чтобы нанести ущерб, не обязательно взламывать сеть. Возможно пассивное прослушивание трафика и кража секретной информации. Если компания является не единственным арендатором помещений в здании, то соседи вполне могут обнаружить беспроводную сеть, настроить свои устройства для внедрения в беспроводной трафик «без пыли и шума» и в дальнейшем изучать полученную информацию. Такую пассивную разведку с помощью приборов выявить невозможно.

Аутентификация и шифрование

Протокол 802.11b имеет базовые механизмы аутентификации и шифрования, позволяющие защищать сеть от внешних угроз. Прежде чем AP разрешит доступ к сети, производится аутентификация, в процессе которой проверяется легитимность беспроводного клиента. Шифрование защищает поток данных между клиентом и AP от незаконного прослушивания. В обоих случаях клиент и AP совместно используют один и тот же ключ или секрет. Этот общий секрет помогает не только проверять пользователя, но и шифровать данные. Всевозможные хакерские программы в состоянии расшифровывать такие ключи, так что их следует менять часто и регулярно. Смена ключа означает смену ключа WEP на каждом компьютере и каждой AP. Многие продукты, особенно дешевые, не имеют эффективных средств работы с ключами, и смена ключей может быть затруднительной. Готовящийся к выпуску стандарт 802.1x обладает более сильной аутентификацией на уровне порта с использованием динамического ключа и ключа сеанса. Дополнительную информацию об аутентификации 802.1x можно найти во врезке «Беглый взгляд на аутентификацию 802.1x».

Определение значения SSID

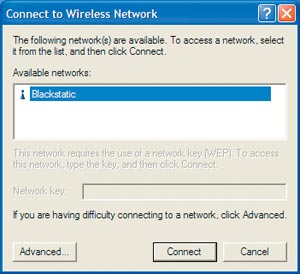

Начать базовую настройку защиты следует с присвоения значения параметру SSID. SSID задается на каждом клиенте и AP и определяет логическую сеть, состоящую из группы беспроводных устройств, имеющих один и тот же SSID. Нужно соблюдать осторожность: некоторые продавцы заявляют, что SSID — это один из типов средств безопасности. Например, на сайте вопросов и ответов NETGEAR говорится: «SSID — общий пароль, единый для каждой беспроводной сети». В буквальном смысле слова это, пожалуй, соответствует действительности, но не в традиционном понимании слова «пароль». Устройства NETGEAR транслируют этот SSID, а XP подбирает его как имя одной из доступных сетей (см. Экран 1). Знание SSID — первый шаг к получению доступа к сети (или ее взлому).

|

| Экран 1. ХР автоматически подставляет SSID доступной беспроводной сети. |

Многие продавцы устанавливают для своих устройств некоторое значение SSID по умолчанию и рекомендуют ввести какое-нибудь другое имя, которое описывало бы данную беспроводную среду. Но не стоит быть слишком прямолинейным: использование имени «Финансовая сеть» для беспроводной сети, обслуживающей бухгалтерию, может привлечь ненужное внимание. По возможности лучше отключить трансляцию точкой доступа SSID. Для того чтобы узнать, есть ли возможность отключать трансляцию SSID, следует изучить документацию к AP. При отключенной трансляции SSID сообщения просто так не перехватишь.

Ключ WEP

Ключ WEP сети со статической адресацией аналогичен ключу IPSec — это общий секрет, разделяемый двумя беспроводными устройствами, между которыми должна состояться процедура обмена пакетами (например, между беспроводным клиентом и AP). Для аутентификации и шифрования WEP использует сетевой код длиной 40 или 104 разряда. Продавцы иногда называют 40-разрядный ключ 64-разрядным, а 104-разрядный ключ — 128-разрядным. В обоих случаях имеется только одна «настоящая» длина, а именно 40 и 104 разряда, соответственно. Оставшиеся 24 разряда предназначены для параметра инициализации и настройке не подлежат.

Если используются продукты от разных поставщиков, то важно помнить, что не во всех системах, хотя и в большинстве из них, поддерживается шестнадцатеричный ключ; в некоторых системах поддерживается кодировка ASCII. В одном беспроводном устройстве 802.11b можно хранить четыре ключа, устанавливая активный ключ с помощью индекса. Индекс ключа у разных продавцов также различается: одни предпочитают нумеровать индекс от 0 до 3, другие используют цифры от 1 до 4.

Согласно стандарту 802.11b, сетевой ключ независимо устанавливается на каждое сетевое устройство. Большинство продавцов требуют, чтобы пользователь устанавливал ключи вручную (или сохранял их на беспроводном устройстве). Следовательно, большинство пользователей должны вводить ключ в свои AP и использовать тот же ключ на своем беспроводном клиенте. Вот пример 128-разрядного шестнадцатеричного ключа: AB 02 1F 1A 93 2C DF FF 71 AB 29 F5 D9. При шифровании и дешифровке используется один и тот же ключ. В недорогих системах 802.11b средства управления этими ключами не слишком гибкие. Даже однократный ввод ключа на каждом беспроводном клиенте занимает много времени, не говоря уже о том, что ключи надо часто менять. Следует помнить, что регулярная и частая смена ключа важна для поддержания безопасности WLAN 802.11b.

Я рекомендую 128-разрядное шифрование. Если оба устройства — AP и беспроводной клиент — поддерживают ключи в кодировке ASCII, она может стать альтернативой более трудным для запоминания шестнадцатеричным кодам. Можно также рассмотреть устройства, которые поддерживают автоматическое управление ключами, хотя такие устройства обычно дороже и часто специфичны в том или ином отношении.

Открытая система или общий ключ

Как известно, аутентификацией называется процесс проверки пользователя или компьютера перед предстоящим установлением соединения. В стандарте 802.11b предусмотрена аутентификация двух типов: Open System («открытая система») и Shared Key («общий ключ»). Аутентификация типа Open System, как следует из ее названия, разрешает беспроводным устройствам взаимодействовать друг с другом.

В аутентификации типа Shared Key при проверке клиента используется ключ WEP. Процесс прост: AP отправляет беспроводному клиенту запрос открытым текстом. Клиент зашифровывает текст с помощью сетевого ключа и отсылает его обратно на AP. Если клиент применяет неверный ключ или не использует никакого ключа, AP не предоставляет доступ. Несмотря на то что аутентификация типа Shared Key предохраняет AP от контактов с неавторизованными устройствами, зашифрованный и незашифрованный текст доступен для перехвата, что может привести к раскрытию ключа WEP. Тем не менее аутентификация типа Shared Key не позволяет случайным непроверенным пользователям подключаться к AP. Поэтому, если AP не имеет более сильного (возможно, созданного производителем) механизма аутентификации, до тех пор пока мы все не перейдем на стандарт 802.1x (или его последующие модернизации), необходимость использования аутентификации типа Shared Key сомнению не подлежит. Зная этот недостаток, нужно не забывать регулярно менять ключ WEP.

Настройка защищенной AP

Итак, недорогие AP, функции которых не выходят за рамки стандарта 802.11b, могут обладать 64- или 128-разрядной аутентификацией типа Shared Key или Open System. Некоторые продавцы расширяют набор функций безопасности, позволяя, например, создавать список MAC-адресов тех беспроводных устройств, доступ к которым разрешен, и осуществлять дополнительную проверку на основе этого списка.

Процессы настройки AP различных производителей неодинаковы, но все же можно выделить несколько общих основных шагов.

1. Физически подключите AP к обычной (локальной) сети, и, если AP поддерживает прямое кабельное соединение, подключите USB или последовательный кабель к управляющему компьютеру.

В противном случае для управления AP следует применять HTTP/HTTPS, telnet, SNMP или сетевой клиент конкретного продавца. Максимальной безопасности при управлении AP можно достичь, используя прямое соединение или безопасный протокол (например, HTTPS, если он поддерживается AP).

2. Загрузите программное обеспечение по управлению AP на управляющий компьютер, затем запустите программу управления и найдите AP. Если в сети есть другие AP от того же поставщика, они также могут быть обнаружены. Эти AP часто обозначаются своим именем, SSID или MAC-адресом. Некоторые продавцы устанавливают значение по умолчанию для IP-адреса в виде статического адреса (например, 192.168.1.1), другие устанавливают значение по умолчанию в диапазоне адресов DHCP. Поэтому, выполняя подключение, необходимо изменить IP-адрес управляющего компьютера так, чтобы он был в той же самой подсети (192.168.1.2), или убедиться, что AP может работать с сервером DHCP. После успешного подключения к AP нужно следовать инструкциям программы управления AP и изменить IP-адрес компьютера в соответствии с настройками локальной сети.

3. Поскольку чаще всего на AP установлен обычный набор пользователей и паролей, следует изменить пароль администратора по умолчанию и выявить других пользователей, которые по умолчанию имеют право управлять AP. Например, некоторые AP разрешают удаленное управление пользователям с правом «гость».

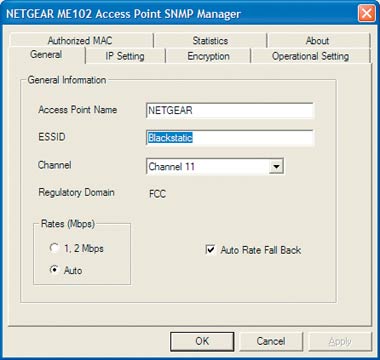

4. Выберите описательное слово, которое будет служить названием беспроводной сети и присвойте соответствующее значение параметру SSID (или ESSID — в зависимости от модели AP). Если требуется, чтобы другой клиент входил в состав этой логической сети, он должен иметь тот же SSID. На Экране 2 показан экран настройки AP, где параметру ESSID присвоено значение Blackstatic.

|

| Экран 2. Типичный экран настройки АР. |

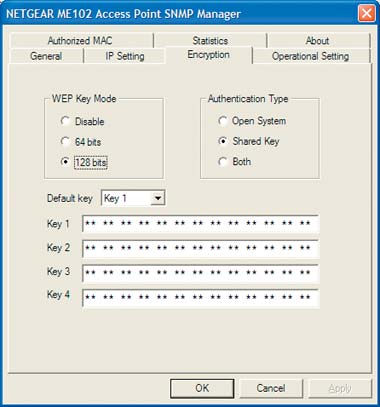

5. Включите аутентификацию с общим ключом. На Экране 3 показана конфигурация AP с включенной аутентификацией Shared Key.

|

| Экран 3. Включение аутентификации с общим ключом. |

6. Включите WEP и задайте шестнадцатеричный сетевой ключ. Некоторые модели AP поддерживают ключи в кодировке ASCII в дополнение к шестнадцатеричным ключам. Затем следует записать ключ. Для реализации базовых функций WEP потребуется вручную ввести этот ключ на каждом компьютере. Стандарт 802.11b поддерживает хранение одновременно четырех ключей с индексами. Некоторые устройства требуют ввода трех остальных ключей (т. е. использования всех четырех ключей). Выбор активного ключа осуществляется указанием индекса, для чего нужно следовать инструкциям из документации к программе управления AP.

На этом базовая конфигурация безопасности AP 802.11b закончена. Некоторые решения от производителей обладают дополнительными функциями защиты помимо базового набора 802.11b, поэтому не следует пренебрегать документацией продавца. Теперь настало время для настройки клиента с использованием службы Wireless Zero Configuration или драйверов независимых разработчиков. Эти процессы настройки мало отличаются друг от друга. В примере с Wireless Zero Configuration использовался беспроводной адаптер Intel 2011.

В примере с драйвером независимого разработчика — адаптер SMC2632W компании SMC. Оба поддерживали связь через AP ME102 компании NET-GEAR. Эти популярные и недорогие устройства стандарта 802.11b уже нашли свое место среди беспроводных решений в домашних условиях и на предприятиях.

Wireless Zero Configuration

Служба Wireless Zero Configuration, призванная централизовать беспроводную конфигурацию в XP, устанавливается и запускается по умолчанию на всех компьютерах XP. При установке беспроводной карты, поддерживающей Wireless Zero Configuration, отпадает необходимость в установке драйвера от независимого поставщика. Все, что нужно сделать, — это подсоединить к компьютеру беспроводную сетевую карту (PC Card или USB), и Windows автоматически загрузит драйверы и попытается установить связь с доступной AP. Для того чтобы воспользоваться службой Wireless Zero Configuration, необходимо сделать следующее.

1. Вставить карту в компьютер. XP может предложить установить драйверы, но в моем случае при установке карты Intel 2011 этого делать не пришлось. После того как я вставил карту, XP автоматически установила необходимые драйверы. За процессом можно следить по сообщениям XP. В первом сообщении говорилось, что новое устройство готово к работе. Затем сообщалось, что найдена и доступна новая беспроводная сеть.

Если AP не настроена на использование аутентификации и WEP, XP автоматически соединяет компьютер с сетью. Нужно иметь в виду, что и любой другой пользователь может также легко подключиться к корпоративной сети.

Поскольку не все беспроводные устройства поддерживают Wireless Zero Configuration, чтобы проверить конкретное устройство, следует обратиться к списку совместимости (Microsoft Hardware Compatibility List, HCL). Для устройств, обладающих специфическими функциями, скорее всего, потребуются специальные драйверы. Другой способ проверить поддержку Wireless Zero Configuration состоит в том, чтобы сразу начать установку сетевой карты, и, если XP предложит установить драйверы, это может означать отсутствие поддержки Wireless Zero Configuration данной картой. После того как карта установлена, нужно открыть Network Connections и найти значок Wireless Network Connection рядом с названием адаптера. Щелкнув правой кнопкой по значку, следует указать Properties. Если диалоговое окно Properties сетевого адаптера содержит новую вкладку Wireless Networks, как показано на Экране 4, то карта поддерживает Wireless Zero Configuration. Если нет, то для работы с этой картой нужно использовать драйверы ее разработчика.

|

| Экран 4. Закладка Wireless Networks. |

2. Подключиться к сети. Рядом с системной областью должно появиться сообщение о том, что доступна новая беспроводная сеть. Следует щелкнуть по окну с сообщением, чтобы открыть диалоговое окно Wireless Networks. В этом диалоговом окне вводится сетевой ключ, устанавливается соединение с сетью и выполняется расширенная настройка. Поскольку AP заблокирована, придется настроить клиент вручную. Для этого в диалоговом окне Wireless Network необходимо щелкнуть Advanced и перейти на вкладку Wireless Networks окна Wireless Network Connection Properties.

Если сообщение рядом с системной областью не появилось, можно перейти к параметрам расширенной настройки вручную. Нужно открыть Network Connections, щелкнуть правой кнопкой мыши на значке беспроводного адаптера и щелкнуть Properties. На вкладке Wireless Networks есть поля Available networks («доступные сети») и Preferred networks («предпочтительные сети»). Предпочтительная сеть — это беспроводная сеть, к которой будет выполняться автоматическое подключение. Если конфигурация AP уже выполнена, то в поле Available networks, возможно, будет показан SSID. Многие AP транслируют SSID, и служба Wireless Zero Configuration использует это имя для облегчения настройки. Вот почему не следует полагаться на SSID как на элемент безопасности.

|

| Экран 5. Окно свойств беспроводной сети. |

3. Настроить сетевое соединение и выполнить настройку параметров безопасности 802.11b. Затем необходимо выбрать в поле Preferred networks имя SSID сети и щелкнуть Properties. Если список сетей пуст, следует нажать Add для перехода к диалоговому окну Wireless Network Properties (см. Экран 5). Поскольку простые устройства 802.11b не поддерживают автоматическое управление ключами, флажок The key is provided for me automatically должен быть снят. Теперь можно перейти к настройке ключа WEP. Для этого необходимо установить флажки для обоих параметров Data encryption («WEP включено») и Network Authentication (режим «Общий ключ»), ввести сетевой ключ WEP и указать его формат, длину и индекс. Индекс ключа определяет, какой из четырех ключей должен использоваться компьютером. Щелкните OK.

Теперь XP будет автоматически находить беспроводную сеть и подключаться к ней. Эти шаги следует повторить для каждого беспроводного клиента.

В протоколе 802.1x этот процесс станет централизованным и более простым, будет повышен уровень безопасности при аутентификации, и от пользователя вообще потребуется меньше усилий.

Драйверы независимых разработчиков

Настройка драйвера независимого разработчика предполагает те же шаги, что и настройка службы Wireless Zero Configuration.

1. Необходимо вставить в компьютер карту и установить новейшие драйверы. Для некоторых беспроводных адаптеров устанавливается программное обеспечение производителя, специально предназначенное для конфигурации клиента. В системной области или в меню «Пуск» нужно найти утилиты для работы с адаптером. Может оказаться, что доступ к некоторым пользовательским настройкам можно получить через вкладку свойств адаптера. В XP и Windows 2000 следует открыть Network Connections, щелкнуть правой кнопкой мыши по значку NIC и выбрать Properties. Для того чтобы перейти непосредственно к настройке беспроводного адаптера, нужно щелкнуть Configure.

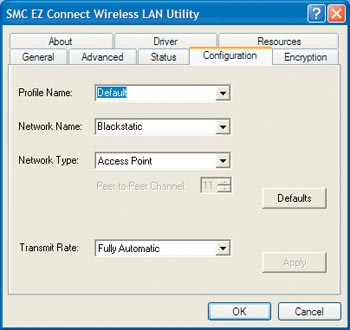

2. Перейти к диалоговому окну, на котором есть вкладка, позволяющая ввести SSID (это поле также может называться ESSID или Network Name). Следует ввести имя, которое было введено на AP. На Экране 6 показан пример карты SMC, настроенной на соединение с сетью, имеющей название (SSID) Blackstatic.

|

| Экран 6. Настройка карты SMC для подсоединения к сети. |

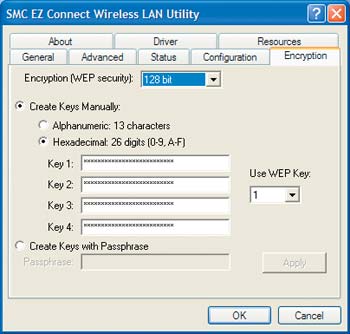

3. Найти вкладку, на которой выполняется настройка параметров WEP. Далее необходимо активировать WEP, задать длину ключа и ключ WEP. На Экране 7 показана вкладка Encryption одного из устройств компании SMC. Нужно щелкнуть OK и выйти из диалогового окна.

|

| Экран 7. Настройка протокола WEP. |

Встроенные механизмы защиты, которыми обладает протокол 802.11b, при развертывании беспроводных устройств в организациях, к сожалению, обычно остаются отключенными. Особенно склонны к этому отделы, не отвечающие за техническую поддержку и информационные технологии. Необходимо выявить все неучтенные устройства 802.11b и превратить их в цельную беспроводную инфраструктуру. Требуется пересмотреть условия защиты в сети, к которой подключена WLAN, помня о том, что несанкционированный доступ к WLAN повышает вероятность проникновения в обычную сеть. Наиболее крупным компаниям следует принять дополнительные меры безопасности помимо основных встроенных функций безопасности 802.11b, поскольку сами по себе они достаточно уязвимы. Тем не менее эти быстрые дешевые устройства популярны и будут продолжать распространяться. Нужно знать, как правильно настроить базовую безопасность своих беспроводных устройств, особенно если в конкретной сетевой среде невозможно строить изолированные сети и устанавливать специальные брандмауэры.

Беглый взгляд на аутентификацию 802.1x

Аутентификация 802.1x более безопасна, чем аутентификация с общим ключом, причем в этом стандарте и аутентификация и управление обеспечиваются через Internet Authentication Service (IAS) с использованием службы Remote Authentication Dial-In User Service (RADIUS). В первую очередь точка доступа (AP) должна поддерживать стандарт 802.1x, а большинство даже дорогих AP еще не имеют такой возможности. Для того чтобы осуществлять централизованное управление, нужно установить и настроить сервер аутентификации, к которому и подсоединить AP.

Поскольку этот подход требует независимого механизма аутентификации (например, Extensible Authentication Protocol-EAP, RADIUS, сертификаты, смарт-карты, пользовательское имя и пароль), он надежнее, чем простая аутентификация с общим ключом. Кроме того, 802.1x предусматривает использование RADIUS (или другой службы аутентификации) для отправки динамического ключа на клиентский компьютер и на AP. Если сравнивать перечисленные выше особенности протокола 802.1x с аутентификацией протокола 802.11b, то сравнение будет явно не в пользу последнего.