По данным отчета APWG (Anti-Phishing Work Group), ежемесячно обнаруживается более 20 тыс. фишинговых рассылок и около 12 тыс. фишерских веб-сайтов. «За первые шесть месяцев текущего года число фишинг-атак выросло вдвое», — сообщает Reuters со ссылкой на «Отчет по угрозам интернет-безопасности», подготовленный Symantec.

В первом полугодии 2006 г. фишеры отправили 157 тыс. уникальных писем, что на 81% больше, чем во втором полугодии 2005 г. По словам авторов исследования, каждое такое письмо может быть послано сотням тысяч интернет-пользователей. «Организованная преступность очень интересуется фишингом. Преступники выбирают домашних пользователей, которые являются самым слабым звеном», — заявил один из исследователей, Олли Уайтхаус (Ollie Whitehouse).

Средний срок жизни фишерских сайтов — пять дней, но его вполне достаточно для мошенничества. В среднем за месяц под угрозой оказываются клиенты 137 организаций.

Фишинг

По определению специалистов компании Dr. Web (http://support.drweb.com/faq/a5/#fish), фишинг (phishing) — технология интернет-мошенничества, заключающаяся в краже личных конфиденциальных данных, таких как пароли доступа, данные банковских и идентификационных карт и проч. С помощью спамерских рассылок или почтовых червей потенциальным жертвам отправляются подложные письма якобы от имени легальных организаций, в которых их просят зайти на подделанный преступниками сайт такого учреждения и подтвердить пароли, PIN-коды и другую личную информацию, используемую впоследствии злоумышленниками для кражи денег со счета жертвы и в других преступлениях.

В декабре 2005 г. отмечен резкий рост числа фишинговых сайтов — на 65% (в ноябре 2005 г. — 4630, а в декабре — 7197). По мнению экспертов APWG, он был вызван появлением так называемых phishing kit — утилит, позволяющих в короткие сроки создать фишинг-сайт.

По сведениям компании Websense, один из наиболее популярных инструментов для конструирования фишинг-ресурсов называется Rock Phish Kit. В настоящее время ситуация с фишингом напоминает ту, которая была при написании вирусов несколько лет назад, в момент появления конструкторов вирусов.

Вкратце суть фишинга можно свести к следующему. Мошенник, обманывая пользователя, заставляет его предоставить свою конфиденциальную информацию: данные для выхода в Интернет (имя и пароль), сведения о кредитных картах и т.д. Причем все действия жертва выполняет абсолютно добровольно, не понимая сути происходящего. Для обеспечения этого злоумышленники используют технологии социальной инженерии.

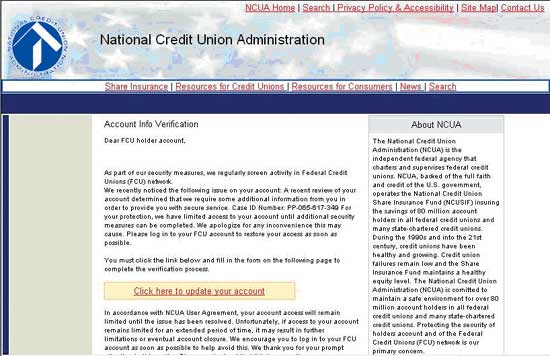

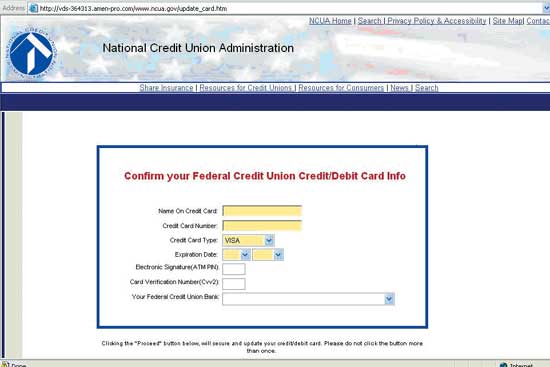

Сейчас фишинг можно разделить на три вида: почтовый, онлайновый и комбинированный. Самый старый из них — почтовый: по электронной почте отправляется специальное письмо с требованием выслать какие-либо данные (рис. 1 и 2).

|

| Рис.1. Пример фишингового письма. Перейдя по указанной ссылке, жертва попадает на следующую страницу (рис. 2) |

|

| Рис. 2. Страница фишингового сайта. Несмотря на полную внешнюю схожесть с оригиналом, эта страница предназначена исключительно для того, чтобы жертва сама внесла конфиденциальные данные |

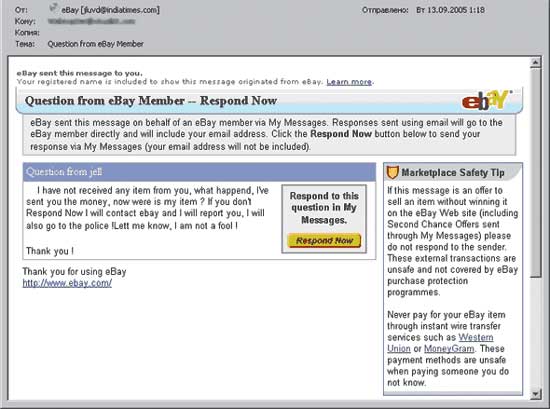

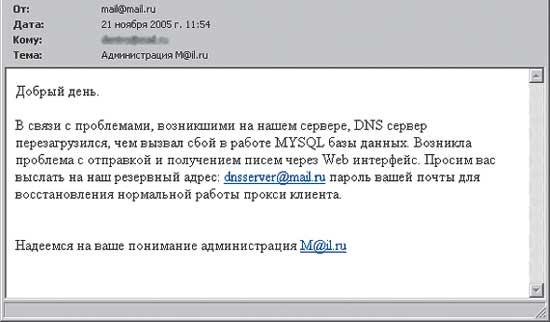

При онлайновом фишинге злоумышленники копируют какие-либо сайты (наиболее часто интернет-магазины), используя похожие доменные имена и аналогичный дизайн (рис. 3 и 4). А дальше все просто. Жертва, попавшая в такой магазин, решает приобрести товар. Причем число покупателей здесь достаточно велико, ведь цены в несуществующем магазине буквально бросовые, а все подозрения рассеиваются ввиду известности копируемого сайта. Приобретая товар, покупатель регистрируется, вводит номер и прочие данные своей кредитной карты.

|

| Рис. 3. Письмо с одной фишерской ссылкой среди многих правдивых |

|

| Рис. 4. Образец фишингового письма, адресованного пользователям почты Mail.ru |

Такие приемчики фишеры применяют довольно давно. К счастью, благодаря распространению знаний в области информационной безопасности они постепенно превращаются в неэффективные способы «отъема денег».

Третий вид фишинга — комбинированный. Суть его состоит в том, что создается поддельный сайт какой-нибудь организации, а затем туда завлекаются потенциальные жертвы. Здесь мошенники предлагают пользователям (с учетом знания психологии) произвести некие операции самостоятельно.

Многочисленные предупреждения, практически ежедневно появляющиеся в Интернете, делают подобные методы мошенничества достаточно известными. Поэтому теперь злоумышленники стали чаще прибегать к применению key-loggers — специальных программ, отслеживающих нажатия клавиш и отсылающих полученную информацию по заранее назначенным адресам. Еще в конце прошлого года (по данным «Лаборатории Касперского») появлялись 1—2 подобные программы и около 10—15 распространявших их сайтов, а сейчас эти показатели составляют 10 и 100 соответственно. Если же вы думаете, что фишинг-атаки актуальны лишь для дальнего зарубежья, то совершенно неправы. Первая попытка фишинга на территории СНГ была зарегистрирована в 2004 г., ее жертвами стали клиенты московского Ситибанка.

Вишинг

В июле 2006 г. появилась новая напасть — вишинг (vishing).

Это технология интернет-мошенничества, разновидность фишинга, заключающаяся в использовании war diallers (автонабирателей) и возможностей интернет-телефонии (VoIP) для кражи личных конфиденциальных данных, таких как пароли доступа, номера банковских и идентификационных карт и т.д.

Схема обмана по сути та же: клиенты какой-либо платежной системы получают сообщения по электронной почте якобы от администрации или службы безопасности данной системы с просьбой указать свои счета, пароли и т.п. Но если в случае фишинга ссылка в сообщении ведет на поддельный сайт, где и происходит кража информации, то в случае вишинга в сообщении содержится просьба позвонить на определенный городской номер. При этом зачитывается сообщение, в котором потенциальную жертву просят выдать свои конфиденциальные данные. Владельцев такого номера найти не просто, поскольку с развитием интернет-телефонии звонок по городскому номеру может быть автоматически перенаправлен в любую точку земного шара на виртуальный номер. Звонящий же ни о чем и не догадывается.

Компания Secure Computing столкнулась с более изощренным способом обмана, когда электронная почта вообще не используется. Преступники программируют компьютер так, чтобы он набирал телефонные номера из длинного списка и проигрывал записанное сообщение любому, кто ответил бы. В этом сообщении человека предупреждают, что информация о его кредитной карте попала к мошенникам, и просят ввести с клавиатуры телефона номер.

Применение протокола VoIP помогает снизить расходы на телефонную связь, но вместе с тем делает сети компаний более уязвимыми для атак. Банки и другие организации, использующие для голосовой связи IP-телефонию, рискуют подвергнуть себя вишинг-атакам, для профилактики которых пока нет никаких средств. Об этом заявил эксперт в области информационной безопасности, называющий себя The Grugq, на конференции Hack In The Box Security Conference (HITB) в Малайзии.

«Преступники получат возможность проникать в банковские сети и устанавливать контроль над их телефонными каналами», — убежден The Grugq. По мнению эксперта, вишинг-атаки через VoIP будут зафиксированы уже до конца этого года. Злоумышленники получат доступ к персональным данным, в том числе к номерам кредитных карт и учетной банковской информации, и лишь небольшое количество специалистов в области информационной безопасности сможет им помешать. «Теоретически вы звоните в свой банк, а клиентская телефонная линия уже захвачена хакерами», — предполагает The Grugq. В случае развития событий по такому сценарию хакер попросит клиента сообщить учетную информацию перед тем, как связаться с представителем службы поддержки клиентов. «Нет никакой технологии, позволяющей компаниям справиться с этой проблемой», — заявил эксперт, отметив, что существующие системы для выявления нападений не способны определить факт VoIP-атаки. Для ее организации хакерам сейчас достаточно обычного ПО для поддержки IP-телефонии или биллинга телефонных разговоров.

Согласно информации от Secure Computing, мошенники конфигурируют war dialler, который набирает номера в определенном регионе, и в тот момент, когда на звонок отвечают, происходит следующее:

- автоответчик предупреждает потребителя, что с его картой производятся мошеннические действия, и предлагает немедленно перезвонить по определенному номеру. Это может быть номер 0800, часто с выдуманным именем звонившего от лица финансовой организации;

- когда по этому номеру перезванивают, то на другом конце провода отвечает типично "компьютерный" голос, сообщающий, что человек должен пройти сверку данных и ввести 16-значный номер карты с клавиатуры телефона;

- как только номер введен, вишер становится обладателем всей информации (номер телефона, полное имя, адрес), необходимой для того, чтобы, к примеру, обложить карту штрафом;

- затем, используя этот звонок, можно собрать и дополнительную информацию, такую как PIN-код, срок действия карты, дата рождения, номер банковского счета и т.п.

Как защититься от этого? Прежде всего нужно призвать на помощь здравый смысл:

- ваш банк (или кредитная компания) по телефону и по электронной почте обычно обращается к клиенту по имени и фамилии. Если это не так, то, скорее всего, вы столкнулись с мошенничеством;

- нельзя звонить по вопросам безопасности кредитной карты или банковского счета по предложенному вам номеру телефона. Для звонков в экстренных случаях на обратной стороне платежных карт указан специальный телефонный номер. Если звонок легитимный, то в банке сохраняется его запись;

- если же вам звонит некто, представляющийся вашим провайдером, и задает вопросы, касающиеся ваших конфиденциальных данных, то сразу же повесьте трубку.

Пока серьезных инцидентов такого рода еще не отмечено. Но только пока...

Алан Нунн, старший специалист по технологиям компании Newport Networks, занимающейся продажами технологий VoIP, признал, что, вероятно, между специалистами, пытающимися остановить распространение нового вида мошенничества, и преступниками, ищущими новых жертв, развернется «гонка вооружений»: «Злоумышленники пока находятся на стадии экспериментирования. Но одновременно с этим происходит и реальное мошенничество». Ясно, что компании, занимающиеся интернет-телефонией, постепенно должны будут предпринять ряд технических мер для решения новых проблем. Как известно, многие интернет-провайдеры имеют черные списки адресов, с которых рассылается спам. Должны быть составлены аналогичные списки абонентов, занимающихся вишингом, чтобы любой исходящий от них звонок блокировался до того, как он дойдет до вызываемого абонента.

Фарминг

Как ни опасны фишинг и вишинг, в Сети существует еще более коварная угроза — фарминг (pharming). Это перенаправление жертвы по ложному адресу. «Злоумышленник портит навигационную инфраструктуру, от которой зависит функционирование браузера, и овладевает некоторой ее частью. Это может быть локальная версия, файл hosts или система доменных имен (domain name system, DNS), используемая интернет-провайдером для наведения браузера на нужный объект», — сообщает Питер Кэссиди, генеральный секретарь Anti-Phishing.org.

Как это происходит? Механизм фарминга имеет много общего со стандартным вирусным заражением. Жертва открывает непрошеное почтовое послание или посещает некий веб-сервер с исполнимым файлом, который тайно запускается в фоновом режиме. При этом искажается файл hosts1. Операция занимает лишь секунду, но вредоносное ПО может содержать URL многих банковских структур. Механизм перенаправления активизируется в тот момент, когда пользователь набирает знакомый доверенный адрес, соответствующий его банку... и попадает на один из ложных сайтов.

Специальных механизмов защиты от фарминга сейчас просто не существует, так что необходимо внимательно контролировать входящую почту, регулярно обновлять антивирусные базы, закрывать окна предварительного просмотра в почтовом клиенте и т.д.

Противостояние

Основные фишинговые атаки направлены на получение паролей и другой конфиденциальной информации. Ясно, что пользователей нужно приучать к безопасной работе за ПК. Но вероятность того, что в вашем компьютере появится «троян», написанный специально под вас и не обнаруживаемый сигнатурными базами, достаточно велика. Конечно, следует использовать системы проактивной защиты, однако это тема отдельной статьи. Да, неплохо применять виртуальную клавиатуру. Но ведь можно написать программу, которая будет считывать координаты вашей мыши и восстанавливать пароли. Следовательно, и это не выход.

На мой взгляд, наиболее эффективно применение систем генерации одноразовых паролей или систем многофакторной аутентификации.

Что представляет собой система одноразовых паролей?

Генератор одноразовых паролей может либо выглядеть как брелок с небольшим окном (RSA Security ID, Aladdin eToken NG OTP), либо напоминать собой калькулятор (рис. 5).

|

| Рис. 5. Генераторы одноразовых паролей |

В случае применения небольшого устройства, внешне напоминающего калькулятор, пользователь вводит комбинацию символов, изображенную в окне, и дополняет ее своим персональным PIN-кодом (это гарантирует, что оно используется законным владельцем). Генерация кода может производиться как по времени (так называемый тип Time Based) — в устройствах типа RSA Security и подобных, так и по событию (нажатию кнопки) — в eToken NG OTP и т.п. Третий (и самый дешевый) вариант — заранее сгенерированные случайные последовательности (бумажная реализация для онлайнового банкинга — с защитным слоем).

Поскольку сгенерированный пароль можно ввести лишь однажды, да еще и в определенный интервал времени, то злоумышленник не сможет применить его. Генераторы одноразовых паролей широко распространены в банковской системе Европы и США, а также среди некоторых интернет-провайдеров (AOL). Понятно, что провайдеру (банку) нужно потратиться на такие устройства и соответствующее ПО, но безопасность дороже денег.

|

| Рис. 6. Java-токен для телефона |

Есть еще один вариант аутентификации с использованием одноразовых паролей — с помощью мобильного телефона. Вы со своего мобильника (зарегистрированного в системе) отправляете SMS на определенный номер. В ответ приходит PIN-код, который вы вместе со своим кодом вводите при аутентификации. В данном случае вам вообще не нужны брелки, так как мобильные телефоны есть у всех...

Также существуют программные реализации (на Java) подобных токенов (рис. 6). При этом опять используется ваш мобильный, в который устанавливается программный токен. К сожалению, поддерживаются не все модели, что и ограничивает распространение последнего, хотя для внутрикорпоративного использования это очень популярное решение вследствие более низкой стоимости, чем при применении аппаратного токена.

* * *

Фишинг, вишинг, фарминг... Что дальше? Способы «отъема денег» будут совершенствоваться. Но надеяться только на технику неразумно. Призовите на помощь здравый смысл: никогда банковское или иное финансовое учреждение не будет требовать от вас пересылки конфиденциальной информации, а слишком низкие цены в интернет-магазине должны настораживать. Что еще можно посоветовать? Заведите отдельную банковскую карту для интернет-транзакций и кладите на этот счет деньги лишь тогда, когда соберетесь делать какие-то покупки, причем держите там небольшие суммы. В этом случае даже при успешной атаке ваш ущерб окажется не слишком большим.