Защитники ПК: сравнение возможностей

Рабочий день подходил к концу, и чтобы закончить получение большого файла, Джим Джеррард, президент кинокомпании Cinenet (Сайми-Валли, шт. Калифорния), решил оставить свой ПК включенным на ночь. Во время его отсутствия некий хакер проник на машину через DSL-соединение и загрузил программу, позволяющую злоумышленнику управлять компьютером, похищать оттуда ценные файлы с фильмами и стирать содержимое жестких дисков.

Администратор электронной почтовой рассылки из Оттавы (Канада) Аллан Сойфер даже не подозревал о том, что кто-то часами сканирует через Internet его домашний ПК. Хакер разведал путь к компьютеру, и ему недоставало лишь пароля, чтобы получить доступ к файлам. Поэтому он забрасывал машину Сойфера сгенерированными словами в надежде, что какое-нибудь из них подойдет. К счастью, ни один, ни другой хакер не успели ничего похитить.

Джеррард избежал катастрофы, поскольку, обнаружив наутро остановленную машину с сообщением об ошибке на экране, заподозрил неладное. Потратив две недели на изучение проблемы (и узнав о взломе компьютеров куда больше, чем ему хотелось бы), он убедился, что единственный способ удалить заложенную хакером самовоспроизводящуюся программу — это скопировать файлы данных и переформатировать жесткий диск. В конце концов Джеррард установил персональный программный брандмауэр, чтобы защититься от подобных атак в будущем.

Сойферу повезло больше. Хакер еще не успел совершить нападение, когда он посетил Web-узел Shields Up (www.grc.com), посвященный вопросам компьютерной безопасности в Internet, и, следуя полученным там рекомендациям, получил и установил у себя программу ZoneAlarm — бесплатный персональный брандмауэр. Программа предупредила Сойфера об обрушивающемся на машину потоке паролей и помогла ему определить провайдера хакера, находившегося в Анкоридже (шт. Аляска). Провайдер немедленно отключил злоумышленника, но тот вполне мог получить доступ к Internet у кого-нибудь еще и продолжить свою деятельность. Правоохранительные органы в данном случае вряд ли что-нибудь предпримут: они действуют только тогда, когда происходят действительно крупные компьютерные преступления.

Некоторые — просто любопытные ребята, которым интересно понять, как работает программа или система. Они обычно безобидны, а иногда даже помогают разработчикам программ, обнаруживая и исправляя ошибки в их продуктах. Но существуют также злонамеренные и преступные хакеры, использующие свой опыт для неблаговидных целей. Их действия могут доставлять мелкие неприятности, а могут приводить и к разрушительным последствиям. К последней категории относятся так называемые DoS-атаки (от denial of service — отказ обслужить), подобные тем, что закрыли в прошедшем феврале Internet-узлы EBay и Yahoo, когда хакеры, бомбардируя серверы потоками данных, вызвали их крах. Велика ли вероятность, что ваш ПК подвергнется такому массированному нападению? Если вы индивидуальный пользователь или глава небольшой фирмы, то, видимо, не очень.

Случаи взлома домашних ПК остаются пока довольно редкими. И все же шансы пользователей пострадать от какой-либо разновидности компьютерного вандализма растут, особенно у тех, кто обзавелся постоянным выделенным соединением через DSL-линию или кабельный модем. К счастью, можно принять несложные и недорогие меры самозащиты. Большинству пользователей достаточно будет изменить несколько настроек Windows, установить хороший персональный брандмауэр, поддерживать в актуальном состоянии антивирусное ПО и руководствоваться здравым смыслом.

Много входов

Каким образом причиняют вред злонамеренные хакеры? С помощью все более интеллектуальных автоматических программных инструментов, прочесывающих Internet в поисках уязвимых машин. Эти программы определяют компьютер по его IP-адресу — уникальному номеру, идентифицирующему машину в Сети. Большинство ПК, подключенных к Internet по коммутируемой линии, имеют динамические IP-адреса: провайдер заново приписывает им адрес при каждом входе в Internet. А вот для скоростных соединений через DSL или кабельные модемы обычно используются постоянные, или, как их еще называют, статические IP-адреса. И если какой-то хакер вдруг решит наметить в качестве жертвы именно вас, статический адрес облегчит ему задачу выслеживания.

Но IP-адрес лишь идентифицирует машину: его недостаточно, чтобы проникнуть внутрь. Для этого хакеру необходимо найти открытый порт (точку подключения). Представьте себе, что IP-адрес — номер коммутатора, а порт — добавочный номер. ПО вашего компьютера создает порты, чтобы обеспечить выполнение различных сетевых функций. Доступ к Web, например, обычно осуществляется через порт 80, а к FTP — через порт 21. Нацелившись на определенный IP-адрес, хакер сканирует машину в поисках открытых портов, как это произошло в случае с Алланом Сойфером.

Злонамеренные хакеры могут также обманом заставлять пользователей открывать порты, засылая в компьютер «троянских коней», — программы, которые, подобно троянскому коню из древнегреческого эпоса, скрывают опасную сущность под благовидной оболочкой. Как только вы запустите такую программу, скрытый вредоносный компонент выскочит из оболочки и начнет свою разрушительную деятельность. Одним из самых известных «троянских коней» является Back Orifice («задний проход»; здесь пародируется название ПО Microsoft для администрирования сетей — BackOffice). Back Orifice тайно открывает на ПК порт, через который хакер затем может управлять компьютером с удаленной машины.

Закрывайте окна

Так как же могут защититься пользователи Windows? Прежде чем устанавливать какое бы то ни было новое ПО, необходимо повысить защищенность операционной системы, выполнив несколько простых операций по ее обслуживанию. Первым делом узнайте на Web-узле Microsoft о последних обновлениях и «заплатах», связанных с безопасностью. Если у вас Windows 9x, Windows NT или Windows 2000 Professional, отправляйтесь на узел Windows Update (windowsupdate. microsoft.com) и найдите по имеющимся там ссылкам модули для своей версии системы.

Дэвид Урсино, менеджер Microsoft по новому продукту Windows Millennium Edition, рекомендует также отключить общий доступ к файлам и принтерам, который во всех версиях Windows открывает машину для других компьютеров. Запустите с Панели управления утилиту Network («Сеть») и в ее диалоговом окне проверьте, есть ли в списке установленных компонентов служба доступа к файлам и принтерам сетей Microsoft. Если да, выделите ее и нажмите кнопку Remove («Удалить»), расположенную под списком.

Еще один способ обезопасить себя — установить ПО для защиты от «троянских коней». Такую функцию имеют все хорошие антивирусные пакеты, но чтобы во всеоружии встречать новейшие ухищрения, антивирус следует постоянно обновлять. Проверьте также настройку своей почтовой программы: автоматическое открытие вложений должно быть отключено. И никогда не открывайте вложения, которые не можете опознать, или происходящие из неизвестного источника.

Однако сами по себе эти меры гарантируют безопасность лишь меньшинству пользователей ПК. «Если ваша система установлена не с нуля, не существует способа определить, насколько она в действительности безопасна», — считает Стюарт Макклюр, один из авторов книги Hacking Exposed («Разоблачение хакерства»). Бреши в защите могут возникать на множестве фронтов. Виновниками, как правило, оказываются программы для работы в Internet, такие как PC Anywhere, Net Meeting или ICQ: они открывают порты, которые впоследствии могут быть использованы хакерами. Даже Дэвид Урсино из Microsoft признает, что нужен еще один уровень защиты. «Будь у меня домашняя сеть с постоянным подключением к Internet, — говорит он, — я бы предпочел иметь брандмауэр».

Чем крепче забор, тем лучше соседи

Персональные программные брандмауэры — следующий шаг после элементарных мер предосторожности. Точно так же, как дорогие и сложные брандмауэры для корпоративных сетей, эти простые и доступные по цене продукты должны препятствовать попыткам вторжения, осуществляя мониторинг входящего и исходящего трафика и сообщая пользователю о возможных опасностях. Мы ознакомились с десятью персональными брандмауэрами ценой не выше 50 долл. и выбрали шесть сильнейших для более тщательного тестирования. Поскольку это новая разновидность программных продуктов, для нее еще не успели сформироваться стандарты де-факто, так что эффективность, простота использования и качество интерфейса колеблются здесь в очень широких пределах.

Идеальный персональный брандмауэр должен быть недорогим, простым в установке и работе, иметь понятно описанные варианты конфигурации, маскировать все порты компьютера, делая его невидимым для сканирования, защищать ПК от любых атак, регистрировать каждую угрозу, реальную или потенциальную, предупреждая пользователя о тех, которые серьезны, и заботиться, чтобы на машину не попало (и не осталось там) ничего несанкционированного. К этому идеалу приближаются всего два продукта: 40-долларовый BlackICE Defender 1.9 компании Network ICE и ZoneAlarm 2.1 фирмы Zone Labs, бесплатный для домашних пользователей и некоммерческих организаций. Хотя ни один из них нельзя признать совершенством во всех отношениях, у каждого есть свои сильные стороны, делающие его привлекательным для определенного круга пользователей. В конце концов мы решили присудить титул «Лучший выбор» обоим брандмауэрам.

Пакеты Personal Firewall компании McAfee. com (40 долл.) и Norton Personal Firewall 2000 v. 2 корпорации Symantec (50 долл.) попали на второе место, а 30-долларовый Secure Desktop 2.1 фирмы Sybergen Networks продемонстрировал в наших тестах весьма неважную эффективность и не обеспечил достаточную обратную связь (не было даже индикатора, показывающего, что программа запущена). ESafe Desktop 2.2 — бесплатный продукт Aladdin — по сути представляет собой антивирус с приложением брандмауэра, проявившего себя в тестах хлипким и неуклюжим.

Четыре оставшихся продукта — Internet Firewall 2000 (Digital Robotics, 40 долл.), Net-Commando 2000 (Delta Design UK, 30 долл.), ProtectX 3 Standard Edition (Plasmatek Software, 25 долл.) и Tiny Personal Firewall (Tiny Software, 29 долл.) — не прошли предварительного отбора, поскольку в них обнаружились серьезные изъяны, такие как невразумительные инструкции, слабая документация или ограниченные возможности.

Мы оценивали шесть соперничающих продуктов по трем параметрам: дружественность к пользователю, совместимость с распространенными программами для работы в Internet и способность к отражению хакерских атак. В каждом случае мы независимо устанавливали брандмауэр на не имеющий другой защиты компьютер Quantex QP6 350 M2X с процессором Pentium II-350, 64 Мбайт оперативной памяти и ОС Windows 98 SE.

Идеальная процедура конфигурирования должна быть удобной для новичка и давать продвинутому пользователю ПК возможность тонко регулировать настройку. Большинство тестировавшихся продуктов имеют всего три различных уровня защиты: блокировать весь трафик, допускать кое-какой трафик и вообще не заботиться о безопасности. Такая схема неплоха для тех, кто только бродит по Всемирной паутине и читает почту, но многим пользователям этого недостаточно. Набор режимов конфигурации и настройка по умолчанию удачнее всего подобраны в BlackICE Defender и McAfee.com Personal Firewall. Пакет BlackICE имеет самые простые и понятно объясненные установки и предлагает четыре уровня защиты, работу на каждом из которых пользователь может регулировать. McAfee.com по умолчанию устанавливает средний уровень под названием Filter Traffic (фильтровать трафик), представляющий собой отличную отправную точку для большинства пользователей. Режимы конфигурирования ZoneAlarm почти столь же хороши, но нам показалось, что этой программе не помешал бы четвертый уровень защиты, промежуточный между высоким и средним.

Что касается документации тестировавшихся брандмауэров, то даже самую лучшую из всех с трудом можно назвать достаточной. В первую очередь это связано с тем, что хакерство остается для большинства пользователей ПК загадочной стороной компьютерного мира. В частности, ни в одном из рассмотренных продуктов мы не нашли полного объяснения дополнительных возможностей конфигурирования. Учитывая довольно вразумительную и хорошо организованную интерактивную справку, мы дали высшую оценку документации BlackICE Defender. Но в данном случае это не слишком большая честь.

Звенящая Сеть

Идеальному брандмауэру следовало бы тихо работать в фоновом режиме, но при этом информировать пользователя обо всем, о чем имеет смысл сообщать, и вести подробные журналы событий. Увы, такого рода продукты, как правило, ошеломляют вас потоком сведений. Начинающие пользователи брандмауэров подчас поражаются тому, насколько часто кто-то «щупает» их ПК. Однако в основном эти «прикосновения» являются частью того, что эксперт по безопасности Стив Гибсон называет IBR (Internet background radiation — радиационный фон Internet), и совершенно безобидны. По мнению Гибсона, который ведет сервер Shields Up, «все брандмауэры выдают слишком много сообщений и не выполняют очень нужную работу по выделению из IBR реальных атак».

Всплески IBR происходят по разным причинам. Например, определенные службы, такие как WebTV, иногда посылают данные на неверный IP-адрес, пытаясь связаться с пользователем, а брандмауэр может интерпретировать это событие как попытку сканировать порт. Признанный авторитет в области защиты и безопасности сети Симсон Гарфинкель, написавший книгу Database Nation («Народ базы данных»), также критикует дезинформирующие сообщения, генерируемые брандмауэрами. По его словам, провайдеры сейчас получают жалобы по поводу сообщений о попытках сканирования даже чаще, чем по поводу спама. «Множество людей собираются вас сканировать, — говорит он. — Просто невозможно реагировать каждый раз».

Из обследованных нами продуктов самую четкую и полезную информацию выдает в тщательно проработанных окнах сообщений BlackICE. Эта программа отмечает источник каждого зондирования, и единственная в нашем тестировании разыскивает по IP-адресам контактную информацию о тех, кто «щупал» ваш ПК. Следует также с похвалой упомянуть Norton и Secure Desktop, предоставляющие доступ к журналам событий в легкодоступных текстовых окнах.

А вот ZoneAlarm несколько перебарщивает со всплывающими предупреждениями: в конце концов мы отключили их, положившись на подробные записи в журнале. Однако лишь эта программа эффективно предупреждает в реальном времени обо всех потенциальных угрозах, что может прийтись по душе некоторым пользователям-практикам. Большинство брандмауэров, обнаружив что-то, ограничиваются ярким высвечиванием значка в системном лотке, но этот сигнал можно не заметить, если системный лоток скрыт (например, окном) или вы просто смотрите мимо него.

Тест на совместимость

Чтобы определить, насколько наши шесть брандмауэров совместимы с другими программами и как они реагируют на потенциальных «троянских коней», мы проиграли с каждым из них несколько сценариев. Совместимость с программами, обращающимися к Internet, очень важна: неудачно спроектированный брандмауэр может истолковать вполне законное действие (скажем, открытие порта для осуществления Internet-коммуникации) как попытку взлома, а вполне обычную программу принять за вредоносную. Одни брандмауэры спрашивают у пользователя разрешения на запуск программ, другие самостоятельно разрешают или блокируют их выполнение. По совместимости в целом почти безупречные результаты показал BlackICE Defender, а McAfee.com отстал от него лишь ненамного. Norton и ZoneAlarm в большинстве случаев сработали хорошо; Secure Desktop и ESafe выступили слабо.

Хороший брандмауэр в состоянии отличить сетевой трафик, принадлежащий «честным» программам, от злонамеренного, происходящего от «троянского коня» или хакера. Это можно сделать, анализируя либо сами программы, либо трафик данных. Примером первого подхода может служить Norton, который проверяет каждый запускаемый на выполнение файл по готовой таблице программ, дозволенных к применению. Пример второго — BlackICE Defender, который не выясняет, какие программы запущены, но исследует все данные, поступающие на компьютер и отправляемые с него, на подозрительное поведение или наличие определенных сигнатур. Благодаря обширному обновляемому файлу с сигнатурами известных хакерских приемов BlackICE часто может точно определить и объяснить, что именно происходит с компьютером.

В наших тестах мы устанавливали соединение с Internet по DSL-линии и оценивали совместимость брандмауэра с распространенными программами для работы в Internet: Microsoft Internet Explorer с NetMeeting, WS-FTP LE (передача файлов по протоколу FTP), ICQ (обмен сообщениями в реальном времени), Napster (поиск и получение музыкальных файлов формата MP3), PC Anywhere (удаленное управление другим компьютером) и RealPlayer (воспроизведение цифровой музыки и видео).

Иногда сложнее всего было определить, работает ли брандмауэр вообще. К примеру, стандартная конфигурация McAfee. com не предусматривает ни запуска брандмауэра при загрузке системы, ни выдачи индикатора в системный лоток: необходимо вручную выбрать эти режимы в настройках программы. А Secure Desktop запускается при начальной загрузке, но выполняется полностью в фоновом режиме — отсутствует даже значок программы в системном лотке.

|

| Игра по правилам: ZoneAlarm компании Zone Labs проводит мониторинг всех программ, обращающихся к Сети, и блокирует те из них, которые ведут себя некорректно |

Программа Secure Desktop не спрашивала разрешения на запуск некоторых программ, но на самом высоком уровне защиты вообще не дала запустить, скажем, ICQ, Napster или NetMeeting. McAfee.com и ZoneAlarm работали довольно гладко, запрашивая разрешение для каждой программы. Norton для части программ автоматически сконфигурировал правила, разрешающие их запуск, а для оставшихся заставил нас конфигурировать правила вручную, что означало прохождение сверхподробного опроса на шести экранах. BlackICE не анализирует сами программы, но аккуратно проверяет данные, которые те отправляют и принимают.

Последний тест серии состоял в запуске «не заслуживающей доверия» бесплатной версии архиватора PKZip, которая содержит встроенную программу под названием TSAdbot, по ходу работы PKZip получающую из Internet рекламу и показывающую ее на экране. Эта программа не представляет угрозы, но работает аналогично «троянскому коню», так что ее можно использовать для проверки чувствительности брандмауэров к такого рода опасностям. McAfee.com, Norton, Secure Desktop и ZoneAlarm обнаружили TSAdbot и запросили санкции на ее запуск; ESafe никак не прореагировал; BlackICE не нашел в поведении TSAdbot ничего предосудительного. На заданный в связи с этим вопрос представитель Network ICE Роберт Грейам ответил, что в настоящее время Network ICE не рассматривает модули получения рекламы как вредоносное ПО. Однако потом добавил: «Возможно, нам следует пересмотреть свою позицию».

Тренировочный бой

Затем мы подвергли брандмауэры трем имитациям хакерских атак: установили и запустили «троянского коня» Back Orifice, провели сканирование портов и DoS-атаку. Для каждого брандмауэра тесты проводились на его стандартном уровне защиты (наивысшем или среднем), а в случае неудачи испытание повторялось с установкой более высокого уровня (если таковой существовал).

В тесте с Back Orifice пакет BlackICE пропустил нападение при стандартном уровне защиты, но остановил на следующем по высоте. (Однако последняя версия BlackICE, не успевшая к началу тестирования, останавливает Back Orifice и на стандартном уровне.)

Три продукта — McAfee. com, Norton и ZoneAlarm — идентифицировали Back Orifice как файл с именем Umgr32. exe и запросили разрешение на его запуск. Поскольку лишь немногие пользователи ПК слышали о Back Orifice, не говоря уж об Umgr32.exe, они вполне могут не знать, что разрешения давать не следует. В ESafe сработал встроенный антивирусный модуль, который опознал файл Umgr32.exe и спросил, удалить ли его. Secure Desktop не прошел теста с Back Orifice (как и других тестов на отражение хакерских атак) даже при установке максимального уровня защиты.

После этого мы предприняли сканирование портов тестового ПК, намеренно оставив два порта открытыми, чтобы поглядеть, как будут действовать брандмауэры. Первый порт — NetBIOS — открыт, когда включена возможность общего доступа к файлам и принтерам. Второй был открыт для Back Orifice (некоторые брандмауэры ищут стандартные порты, используемые «троянскими конями», но мы предусмотрительно выбрали нестандартный). Персональный брандмауэр может скрыть компьютер, переведя его порты в так называемый стелс-режим; тогда они не будут проявлять никакой активности, показывающей, что компьютер существует, и, в частности, не ответят на хакерское сканирование.

На стандартном уровне защиты BlackICE, McAfee.com и ZoneAlarm перевели два открытых порта в стелс-режим, а ESafe, Norton и Secure Desktop — нет.

Под конец мы обрушили на брандмауэры миниатюрную DoS-атаку, пытаясь завалить их потоком бессмысленных данных, который поставит в тупик операционную систему. В жизни подобные атаки вызывают перегрузку Internet-соединений, затрудняя или полностью перекрывая доступ к Сети, и способны также приводить к краху ОС. Злонамеренные хакеры могут усилить давление, устроив так называемую распределенную DoS-атаку сразу с нескольких машин. Нападения такого рода обычно направлены против крупных Web-узлов и поддерживающих их серверов. Если паче чаяния хакеры изберут своей мишенью ваш ПК, то хороший брандмауэр, возможно, сумеет заблокировать прием входящих пакетов данных и предотвратить крах системы. Однако ни один брандмауэр не может гарантировать, что Internet-соединение останется открытым.

Четыре из тестировавшихся брандмауэров — BlackICE, McAfee.com, Norton и ZoneAlarm — при стандартном уровне защиты не допустили краха машины, но правильно определить природу атаки смог лишь один BlackICE. Norton не дал никаких указаний на то, что атака происходит. ZoneAlarm несколько разочаровал нас тем, что отразил DoS-атаку только на высоком уровне защиты (который он устанавливает по умолчанию). Secure Desktop и ESafe не смогли предотвратить крах даже при максимальной защите.

Не рискуйте

Как гласит закон Мэрфи, все, что может сломаться, ломается. Но люди все равно помещают не подлежащие разглашению данные (например, записи, касающиеся состояния их финансов) в свои ПК, и посылают другие такие данные (например, номера кредитных карт) через Web. Кроме того, они постепенно переходят с модемного доступа по коммутируемой телефонной линии на скоростные каналы с постоянным подключением и фиксированными IP-адресами. А тем временем хакеры, обзаводясь все более изощренными инструментами, расширяют круг своих потенциальных жертв. Однако вы можете защищаться.

Об авторах

Джефф Сенгстек — независимый автор из района Сан-Франциско, регулярно пишущий для PC World. Тесты были разработаны Элиотом Киршлингом из тестовой лаборатории PC World. Консультантом по этой статье выступил разработчик ПО и специалист по защите Стив Гибсон.

Двое лучших

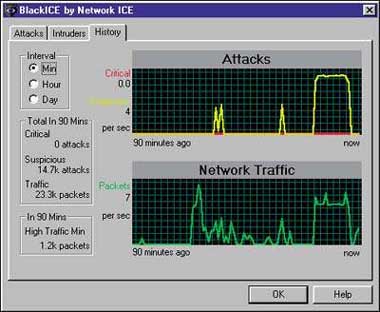

Добрый полисмен и злой полисмен: 40-долларовый BlackICE Defender (см. рисунок) компании Network ICE хорошо совместим с программами, осуществляющими доступ к Internet, и лучше всех объясняет, что происходит. С его установкой легко справиться даже новичку, а опытному пользователю он дает широкие возможности настройки.

Брандмауэр ZoneAlarm фирмы Zone Labs мог бы поменьше придираться к действиям других программ, но в наших тестах его защита оказалась самой надежной. А цена продукта — вне конкуренции: он бесплатен для домашних пользователей и некоммерческих организаций.

Памятка по безопасности

Ни один компьютер, подключенный к Internet, не имеет стопроцентной защиты от хакерской атаки. Но не унывайте: эти пять простых действий сведут к минимуму вероятность удачного нападения на ПК с Windows.

- Регулярно проверяйте Web-узел Microsoft на предмет появления обновлений и модулей корректировки, связанных с защитой.

- Отмените общий доступ к файлам и принтерам (см. раздел «Закрывайте окна»).

- Пользуйтесь антивирусами со свежими файлами сигнатур: это поможет заблокировать «троянского коня», если он попадет на компьютер. Проявляйте осторожность, открывая почтовые вложения, даже если вы полностью доверяете отправителю.

- Установите персональный программный брандмауэр. Мы рекомендуем BlackICE Defender тем, кто не стремится стать экспертом в области компьютерной безопасности, и ZoneAlarm тем, кто хочет знать все подробности, касающиеся работы своего Internet-соединения.

- Если у вас постоянное соединение и вы действительно хотите избегнуть риска, просто выключайте компьютер, когда не работаете на нем.

Безопасность в осведомленности: Web-узлы, посвященные защите

Сеть — игровая площадка для хакеров, но здесь же учат и защищаться. Вот подборка адресов, по которым можно получить информацию и средства защиты, а также протестировать свой ПК.

AntiOnline.com (www.AntiOnline.com): антихакерские и антивирусные новости и продукты. Узел основан Джоном Вранесевичем, который сначала прославлял хакеров, а позже стал их гонителем.

CERT Coordination Center (www.cert.org): разбор и профилактика инцидентов, связанных с нарушением компьютерной безопасности, обучение пользователей. Узел создан в расчете на крупные сети, но содержит много полезной информации для пользователей ПК.

Gibson Research Corporation (www.grc.com): здесь работает Shields Up, несложная утилита для Web, оценивающая степень защищенности вашего компьютера. Кроме того, Стив Гибсон, разработчик ПО и специалист по компьютерной безопасности, дает посетителям немало полезных советов.

HackerWhacker (www.hackerwhacker.com): этот узел обещает, что вы «увидите свой компьютер глазами хакера», и сканирует его порты в поисках уязвимых мест. Однократное сканирование основных портов выполняется бесплатно, повторное и более тщательное — за плату, размер которой может быть различным. Мы рекомендуем пройти бесплатное тестирование.

HappyHacker (www.happyhacker.org): авторы этого узла зовут себя «хакерами в белых шляпах». Он предоставляет массу информации о том, как быть хакером и как защититься от хакера. Не оправдывая компьютерных преступлений, авторы узла признают, что их информация способна послужить как добрым, так и злым целям. Прекрасная возможность заглянуть во внутренний мир хакера.

InfoWorld Security Watch (www.infoworld.com/opinions): регулярно обновляемая колонка по актуальным вопросам компьютерной безопасности, которую ведут Стюарт Макклюр и Джоэль Скембрей, авторы отлично написанной и глубокой книги Hacking Exposed («Разоблачение хакерства»).

Microsoft TechNet on Security (www.microsoft.com/technet/security/): руководство по оценке потребностей в защите и реализации соответствующих мер; хотя оно адресовано специалистам по информационным технологиям, туда не мешает заглянуть и простым смертным. Здесь имеются также связанные с вирусами и защитой обновления и модули корректировки для Windows, Outlook и Internet Explorer.

Network ICE AdvICE (advice.networkice.com/): собрание часто задаваемых вопросов, ссылок и статей по вопросам защиты, подготовленное сотрудниками компании, которая выпустила брандмауэр BlackICE Defender, получивший от редакции PC World титул «Лучший выбор».

SANS Institute (www.sans.org): Институт системного администрирования, сетей и безопасности (System Administration, Networking, and Security) — это основанная в 1989 г. исследовательская и образовательная организация, насчитывающая сейчас 96 тыс. членов. На Web-узле института имеется много статей, связанных с защитой. Очень ценным источником информации является список портов, используемых «троянскими конями».

Secure-Me-Automated Security Testing (www.secure-me.net): на этом узле можно подвергнуть порты компьютера двум бесплатным тестам: экспресс-проверке Shield Probe и более тщательному сканированию, при котором приходится ждать в очереди, иногда больше часа. Результаты пересылаются пользователю по электронной почте.

VMyths.com, ранее Computer Virus Myths (www.vmyths.com): автор этого узла, Роб Розенбергер собирает и разоблачает современные легенды о вирусах. Именно сюда следует в первую очередь обратиться, получив по электронной почте предупреждение о «совершенно новом крайне опасном вирусе».

Глоссарий

Безопасность Internet — весьма обширная тема. Ниже приведен краткий список относящихся к ней терминов и понятий, которые стоит знать пользователю ПК.

Denial-of-Service (DoS) Attack — DoS-атака: заваливание IP-адреса данными с целью вызвать крах операционной системы или отключение Internet-соединения. В большинстве случаев мишенью DoS-атак становятся крупные Web-серверы; при этом атакующие стремятся сделать сервер недоступным для других посетителей.

Distributed Denial-of-Service (DDoS) Attack — распределенная DoS-атака: DoS-атака одновременно с нескольких машин. Хакер управляет несколькими удаленными компьютерами и использует их как платформы для запуска атаки. Это позволяет повысить интенсивность атаки и усложнить идентификацию хакера.

Hacker — хакер: некто, намеренно проникающий на чужой компьютер, часто без санкции или ведома владельца. Злонамеренные хакеры делают это, чтобы похитить ценную информацию, помешать работе службы или причинить иной вред.

IP (Internet Protocol) Address — IP-адрес: номер, идентифицирующий компьютер или другое устройство в сети. У двух машин, в один и тот же момент времени непосредственно связанных с Internet, IP-адреса всегда различны. Компьютеры со статическими IP-адресами (к ним, как правило, относятся системы, подключенные к Internet через DSL-соединение или кабельный модем) всегда пользуются одним и тем же IP-адресом; компьютеры с динамическими адресами (таковы большинство систем, подключенных к Internet по коммутируемой линии) получают новый IP-адрес при каждом входе в Internet.

Personal Firewall — персональный брандмауэр: программа, препятствующая несанкционированному доступу к автономному ПК; она также не позволяет вредоносному ПО отправлять данные.

Port — порт: электронное соединение, обеспечивающее перемещение данных с сетевого сервера на клиентский ПК и наоборот.

Port Scan, Port Probe — сканирование (зондирование) порта: посылка хакером данных, чтобы обнаружить ПК или сеть и определить, нет ли там открытых портов, готовых установить соединение.

Stealth Mode — стелс-режим: установка защиты, при которой порт скрыт и сделан невидимым из Internet. В стелс-режиме порт не ответит на сканирование и не даст хакеру понять, что по сканируемому IP-адресу имеется компьютер.

Trojan Horse — «троянский конь»: вредоносная программа, маскирующаяся под безобидную, часто доступная для загрузки из Internet или приходящая в виде почтового вложения, которое пользователь открывает и запускает. «Троянский конь» может открыть компьютер для вторжения хакера.