Без всеобъемлющей защиты с контролем входящего и исходящего трафика через «хорошие» в общем-то каналы все концепции отражения атак оказываются бесполезными.

Несколько лет назад сетевой мир был еще вполне контролируемым: вирусы попадали на предприятия через инфицированные загрузочные сектора на дискетах, переворачивали содержимое экрана или проигрывали забавные мелодии. Конечно, иногда встречались варианты и похуже, однако большая часть опасностей наносила ущерб скорее из-за неумелого программирования, чем злого умысла. Даже когда Internet стал доступен широким массам — вплоть до размещения терминалов в магазинах и на бензоколонках, — причин для беспокойства было немного. Смело можно было рассылать электронные письма с веселыми картинками и ссылками на смешные сайты. А сетевых администраторов, предупреждавших о том, что пользователь таким образом открывает настежь ворота для всевозможных угроз, называли занудами.

ПУТЬ К КРУГОВОЙ ЗАЩИТЕ

Между тем наступили новые времена. Жесткие правовые нормы для всех деловых областей, где речь идет о деньгах и безопасности, а также совершенно новая идеология атак положили конец беспечному поведению в Internet. Так, организации, занимающиеся обучением молодых людей, еще не достигших совершеннолетия, вынуждены предпринимать защитные меры и устанавливать табу на некоторые темы. Однако источником опасности является не только Internet — в качестве потенциальных злоумышленников могут выступать недовольные сотрудники, любопытные конкуренты или поставщики. Поэтому защита инфраструктуры и коммуникаций предприятия приобретает все большее значение.

Подразделения ИТ, а в последнее время и пользователи, хорошо осведомлены о том, насколько фатальными могут оказаться определенные атаки. За одной невинной картинкой нередко скрывается агрессивный инструмент, который становится причиной отказа всей сети или — неизвестно, что хуже, — незаметно проникает на персональные компьютеры или серверы.

В такой ситуации к безопасности предъявляются жесткие требования. На предприятии должен быть обязательно установлен антивирусный шлюз в комбинации с инсталлированным антивирусным программным обеспечением, а кроме того, брандмауэр, блокирующий агрессивный трафик из Internet.

Небольшие и средние предприятия часто забывают, что защита от вирусов — это хорошо, но вовсе не достаточно. Немалое число атак легко минует брандмауэры и антивирусные программы, закрепляется в локальной сети и наносит удар оттуда. Тенденция развивается в направлении создания гибридов, т. е. атак, в рамках которых объединяется несколько типов угроз, благодаря чему удается обойти меры, предусмотренные для их отражения, тем более что последние обычно ограничиваются типичными защитными средствами — антивирусом и брандмауэром. Так, для проникновения на компьютер вредоносный код часто использует слабые места браузера. Поскольку в данном случае речь идет не о вирусных или троянских программах, активный вирусный сканер помочь не в состоянии. Но код использует свои новоприобретенные права на исполнение команд, чтобы спрятаться в системе, после чего он пытается манипулировать антивирусной функцией, дабы в конечном итоге загрузить собственно вредоносную программу из Internet.

|

| Рисунок 1. Система обеспечения безопасности контента работает на основе правил: интерфейс управления решения безопасности в качестве примера. |

Поэтому те, кто говорит о безопасности информационных технологий, должны подразумевать всеобъемлющую безопасность контента. Крупным предприятиям этого, естественно, добиться проще. Малым и средним компаниям часто недостает ресурсов или экспертных знаний, чтобы на основе имеющихся решений разработать законченную концепцию и оптимальным образом ее реализовать. В этом случае на помощь приходят решения обеспечения безопасности, где в рамках одного продукта объединены все необходимые компоненты (см. Рисунок 1).

Без вирусного сканера, конечно, не обойтись: он не отделим от концепции безопасности точно так же, как Тянь от Шань. Сканер перекрывает несколько путей для атак и не только распознает вирусы на базе файлов, но и действует превентивно. Прежде всего это касается электронных писем. Хороший вирусный сканер поддерживает протоколы POP3 и SMTP и проверяет письма, вложения и файлы, загружаемые посредством протоколов HTTP и FTP. Таким образом, у вирусов нет шансов попасть на компьютер, даже когда они пытаются проникнуть с помощью служб электронной почты на базе Web, к примеру Yahoo! или GMX. Многие вирусы не проходят через сито базы постоянно обновляемых сигнатур, более новые их разновидности в большинстве своем выявляются системой эвристического распознавания поведения.

Основная масса пользователей воспринимает сорные письма лишь как назойливый побочный эффект в общем и целом хорошо работающих систем обмена электронными сообщениями. Действительно, значительная часть незапрошенных входящих сообщений относится именно к этой категории, однако злоумышленники все чаще применяют спам в криминальных целях, чтобы отправить в корпоративную сеть письмо с троянской или вирусной программой. Для каждой новой цели атакующие программы создаются заново, поэтому вирусные сканеры часто оказываются неэффективными. А вот правильно настроенный фильтр спама не пропустит подозрительное электронное письмо на рабочее место.

|

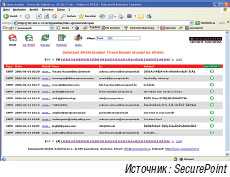

| Рисунок 2. Неприличные слова есть в любом языке: в данном случае фильтр спама настроен на оскорбительные формулировки. |

Системы фильтрации, как и соответствующие модули, используемые, к примеру, в специализированных устройствах компании SecurePoint, управляют протоколами SMTP и POP и комбинируют различные методы для достижения максимального количества корректных результатов. Фильтр спама ищет на основе файла с шаблонами недействительных отправителей, известных по другим сорным письмам текстовые отрывки, содержимое HTML и даты отправления на еще не наступившее число (см. Рисунок 2). Кроме того, фильтр способен обучаться самостоятельно: когда администратор извлекает из карантина письма, помещенные туда в результате «ложной тревоги», фильтр запоминает их адресатов и в следующий раз уже пропускает к пользователю.

Одновременно сообщения проходят через систему распознавания вирусов. Таким образом, неизвестным атакам, для которых еще не подготовлены обновления вирусного сканера, оказывается сложнее попасть в цель. Изначальный отказ от принятия вложений определенного типа также может стать эффективным методом для блокировки и недопущения выполняемых или музыкальных файлов в сеть.

БЕЗОПАСНОСТЬ КОНТЕНТА INTERNET И ФИЛЬТРАЦИЯ URL

Предоставление своим сотрудникам доступа к службам новостей, порталам и прочим не связанным с их работой объектам — вопрос не только великодушия работодателя. Как только Internet в офисе начинает использоваться и в частном порядке, руководству приходится взять на себя ряд предусмотренных законом обязательств. Тот факт, что в этом случае предприятие считается телекоммуникационным оператором и обязано обеспечивать доставку новостей, является лишь одним из них. Без специального распоряжения частное использование считается разрешенным, если происходит в определенный отрезок времени.

Неважно, допускается ли такой риск или доступ полностью блокируется — детально настроенный фильтр содержимого значительно облегчает контроль над посещаемыми сайтами. Незаметно для пользователя мощный фильтр разрешает или блокирует доступ к страницам, обрабатывает «белые» и «черные» списки, позволяет проводить фильтрацию по расширениям, фразам, изображениям, сценариям/кодам, сайтам и т. д. При комбинировании антивирусного сканера и фильтра содержимого в одной системе не возникает задержек, которые весьма вероятны, когда они реализованы в виде отдельных систем.

Однако опасность угрожает рабочим местам не только извне. Снова и снова обнаруживаются «дыры» в системах обеспечения безопасности баз данных, приложений и серверов Web, которые становятся активными лишь при отображении страниц Web и способны привести к самым непредвиденным последствиям. Некорректно работающий браузер — лишь меньшее из возможных зол. Чаще всего загружается шпионское программное обеспечение, в худшем случае — регистратор нажатий клавиш и программы проникновения на компьютер с черного хода.

Даже если производители быстро предоставляют «заплаты» для системы безопасности, программы и службы остаются незащищенными вплоть до их установки. Комбинированные устройства «все в одном» блокируют подобные неизвестные атаки, выискивая в потоке данных некорректные пакеты и изымая их. Кроме того, встроенный proxy-сервер предотвращает непосредственный доступ к рабочим местам и серверу из Internet.

АУТЕНТИФИКАЦИЯ И ВИРТУАЛЬНЫЕ ЧАСТНЫЕ СЕТИ

Когда пользователь регистрируется на компьютере, он автоматически получает все права доступа, предоставленные ему администратором. Однако сегодня регистрация с именем и паролем считается надежной далеко не во всех средах. В конце концов, данные для доступа можно похитить или угадать простым перебором. Более совершенную защиту предлагает инфраструктура на базе открытых ключей (Public Key Infrastructure, PKI), в рамках которой для подписи и контроля запросов применяются шифруемые сертификаты. Ее можно использовать для работы с электронной почтой или для доступа к ресурсам в сети. Однако PKI все еще довольно сложна с точки зрения реализации и конфигурирования. Впрочем, интегрированный в решение обеспечения безопасности сервер PKI значительно упрощает управление. Методы аутентификации могут быть различными: с помощью заранее выданных ключей, сигнатур RSA или сертификатов X.509.

Скорее всего, издержки окажутся несколько выше, чем при простой раздаче ключей, однако инфраструктура PKI позволяет добиться значительно более безопасного доступа через виртуальные частные сети (Virtual Private Network, VPN). Хотя IPSec функционирует и со статичными, заранее выданными ключами, о настоящей защите, отвечающей самым высоким требованиям, можно говорить только в случае виртуальной частной сети с использованием сертификатов. И здесь интегрированный в специализированное устройство сервер VPN упрощает конфигурацию: в частности, администратору не придется многократно вводить данные о пользователе, поскольку он может обратиться к общей базе данных.

Особенностью некоторых решений обеспечения безопасности является применение агента, задача которого — назначение индивидуальных прав рабочим местам вне зависимости от распределения адресов DHCP. Пользователь аутентифицируется при посредничестве агента и работает на любой рабочей станции в соответствии с собственной индивидуальной политикой безопасности. При смене места действующая политика автоматически переносится на новый компьютер. Соответствующее время регистрации документируется, что, помимо прочего, весьма удобно для подсчета отработанных часов.

БЕЗОПАСНОСТЬ — ТРУД НЕ НАПРАСНЫЙ

Цель любой концепции безопасности — всеобъемлющая защита. Но чем больше областей она охватывает и чем у'же стягивается защищаемый круг, тем сложнее правила, исключения и их конфигурация. Центральное хранилище, связанное с имеющимися на предприятии серверами каталогов, позволяет администратору без промедлений узнать, кто, где, что и когда делал, поэтому оно по меньшей мере так же важно, как и отдельные меры защиты. Чем может помочь блокирующий все подряд брандмауэр, если порт для удаленного управления по недосмотру остается открытым?

Все более активное применение гибридных технологий для атак и прямое использование слабых мест программ и услуг ясно указывают на основную тенденцию. Атаки на корпоративные сети — уже не развлечение, а весьма прибыльный бизнес. Взятые под контроль корпоративные компьютеры (боты) сдаются в аренду за тысячи долларов в час. Анализ атак по типу «отказ в обслуживании» показывает, что одновременно запускаются десятки тысяч таких ботов. Поиск уязвимых сетей и компьютеров осуществляется автоматически. Аргумент «Да что там у меня можно украсть?» уже не может служить оправданием бездействия. Небольшие компании не способны обеспечить себе такую же защиту, как многонациональные корпорации, однако им этого и нужно, поскольку комбинированное решение обеспечения безопасности контента при наличии продуманной концепции способно предоставить довольно надежную защиту.

Лутц Хаусманн — генеральный директор компании SecurePoint.

? AWi Verlag