Врезка 1

16.10.2000

1655 прочтений

|

Вернуться к статье

|

|

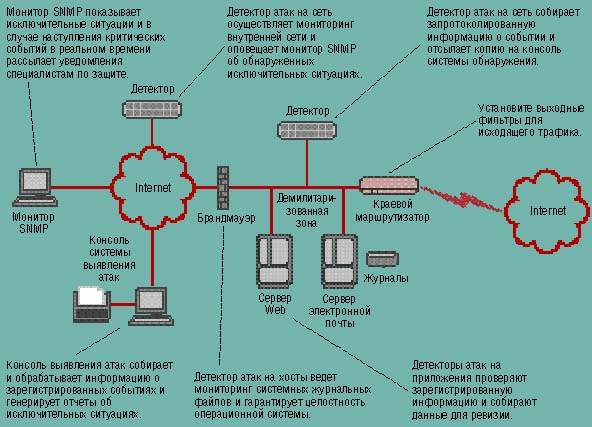

| Рвы, разводные мосты, люки. Большинство систем выявления атак использует сочетание методов выявления злоупотреблений и аномалий, и они часто развертываются в сети, на конкретном хосте или даже для приложения на хосте. |

|

|