Novell BorderManager 3 выполняет функции межсетевого экрана, посредника с поддержкой кэширования и средства построения виртуальных частных сетей.

Название программного продукта BorderManager компании Novell можно перевести как "пограничник". И это название подходит ему как нельзя лучше по двум причинам.

Во-первых, BorderManager нельзя классифицировать только как межсетевой экран (брандмауэр, firewall), кэширующий посредник прикладного уровня (proxy), средство построения виртуальных частных сетей (Virtual Private Network, VPN), сервер аутентификации или программный маршрутизатор удаленного доступа, поскольку BorderManager наделен всеми этими функциями (и многими другими). Во-вторых, BorderManager устанавливается на границе между внутренней сетью организации и Internet и призван, с одной стороны, ограничить несанкционированный доступ, а с другой — повысить эффективность межсетевого обмена между Internet и локальной сетью.

Готовя данный материал по BorderManager, мы обкатывали имевшуюся на тот момент версию за номером 2.1 в течение полугода и остались вполне довольны: неспроста BorderManager был выбран редакцией LAN лучшим продуктом 1998 года в своей категории. Тем не менее по своим функциональным возможностям BorderManager не дотягивал до мощных межсетевых экранов экспертного уровня, таких, как FireWall-1 компании Check Point, хотя и показывал феноменальную производительность при кэшировании Web. Определенные сомнения у нас вызвала также ориентация BorderManager исключительно на операционную систему NetWare 4.1x, так как ее вряд ли можно назвать идеальной для выполнения критически важных приложений.

Однако буквально за неделю до завершения тестов компания Novell предоставила новейшую версию BorderManager Enterprise Edition 3.0. Возможности BorderManager 3.0 настолько потрясают, что мы были вынуждены в спешном порядке заново тестировать продукт и кардинально пересмотреть сделанные выводы. Поэтому в дальнейшем речь будет вестись именно о BorderManager 3. Если кратко суммировать итог испытаний, то BorderManager 3 является лучшим решением в своей области на платформе NetWare и одним из самых привлекательных в компьютерной отрасли.

BorderManager 3 поставляется в следующей комплектации.

- Службы BorderManager (сетевой фильтр, посредники, средства аутентификации и разграничения полномочий и др.).

- ОС NetWare 5 на пять пользователей. Следует иметь в виду, что количество лицензий NetWare 5 никак не связано с количеством пользователей BorderManager, оно лишь определяет возможности компьютера в качестве сервера NetWare. В состав NetWare, помимо прочего, входят служба доступа к Internet NIAS 4.2, служба DNS/DHCP и служба контроля за трафиком в глобальных сетях. Эти компоненты имеют непосредственное отношение к функционированию BorderManager.

- Клиентское ПО для Microsoft Windows 95/98, Windows NT 4.0, Windows 3.1x.

- Электронная документация по BorderManager 3, ОС NetWare 5 и клиентскому ПО.

Хотя BorderManager 3 поставляется вместе с ОС NetWare 5, этот продукт можно инсталлировать на NetWare 4.11 и NetWare 4.2 (варианты такой установки подробно описаны в документации). Тем не менее BorderManager 3 лучше устанавливать на NetWare 5, имеющую благодаря новой архитектуре ядра беспрецедентные для мира NetWare отказоустойчивость и надежность.

Ниже мы рассмотрим более подробно основные компоненты BorderManager 3.

МЕЖСЕТЕВОЙ ЭКРАН

Межсетевые экраны (иначе называемые брандмауэрами, или, по-английски, firewall) устанавливаются между локальными сетями и Internet в целях предотвращения несанкционированного доступа к информации извне. Еще одна их задача состоит в ограничении доступа пользователей локальной сети к ресурсам Internet, представляющим угрозу безопасности или отвлекающим сотрудников от работы (порнографические, игровые, спортивные серверы). Сейчас, правда, содержание понятия межсетевого экрана воспринимается несколько шире. Их нередко устанавливают и внутри организации для ограничения доступа работников к определенного рода информации (бухгалтерской, финансовой, новым разработкам компании).

В соответствии с уровнем OSI, на котором они функционируют, межсетевые экраны делятся на три категории.

1. Сетевые фильтры являются межсетевыми экранами сетевого уровня. Фильтр представляет собой маршрутизатор, обрабатывающий пакеты в соответствии с информацией, содержащейся в IP- (или IPX-) заголовках пакетов. Сетевой фильтр в общем случае должен отслеживать адрес отправителя, адрес получателя, протокол сетевого уровня (TCP, UDP, ICMP), программный порт отправителя и программный порт получателя, при этом каждый из параметров задается независимо. Например, сетевой фильтр позволяет задать следующие ограничения: компьютер 194.167.30.54 имеет право обращаться к порту 23 (telnet) компьютера 123.16.34.45, но ни к одному другому порту этого или иного компьютера. Сетевой фильтр является самым простым типом межсетевого экрана, но он не позволяет контролировать информацию внутри пакетов прикладного уровня.

2. Шлюзы сеансового уровня работают на сеансовом уровне модели OSI. В компьютерной литературе такие шлюзы нередко называют посредниками сеансового уровня (Circuit-Level Proxy, CLP). Шлюзы сеансового уровня бывают нескольких типов. Самым известным из них является шлюз с динамическим преобразованием IP-адресов (Network Address Translation, NAT), иногда этот процесс называют маскированием (IP-masquerading). При динамическом преобразовании IP-адресов внутренняя сеть имеет адреса, невидимые (и не зарегистрированные) в Internet. При обращении внутреннего компьютера из сети наружу шлюз перехватывает запрос и выступает от имени клиента, задействуя свой внешний (зарегистрированный) IP-адрес. Полученный ответ шлюз передает внутреннему компьютеру (после подстановки внутреннего адреса компьютера), выступая для него в качестве сервера. Таким образом, это позволяет убить двух зайцев: резко сократить количество зарегистрированных IP-адресов и, что самое ценное, контролировать поток информации, т. е. назначать или запрещать доступ к отдельным ресурсам Internet определенным пользователям или компьютерам. Среди других типов шлюзов сеансового уровня можно выделить шлюзы IPX/IP, которые весьма полезны для сетей, где основным внутренним протоколом является IPX/SPX.

3. Посредники прикладного уровня (proxy). Это самые мощные межсетевые экраны, поскольку они контролируют работу сетевых приложений. Посредники различают по поддерживаемым протоколам прикладного уровня: чем их больше, тем дороже продукт. Наиболее часто поддерживаются службы Web, FTP, SMTP, POP3, NNTP. Когда клиент внутренней сети обращается, например, к серверу Web, то его запрос попадает к посреднику Web. Последний устанавливает связь с сервером от имени клиента, а полученную информацию пересылает клиенту. Для внешнего сервера посредник выступает в качестве клиента, а для внутреннего клиента — в качестве сервера Web. Поскольку наиболее распространенным протоколом прикладного уровня является HTTP, то производители экранов обычно не ограничиваются лишь реализацией посредника Web — все чаще и чаще в комплект включают службу кэширования информации для HTTP. Кэширование позволяет снизить нагрузку на медленные глобальные линии связи и при этом повысить производительность доступа.

Практически все коммерческие межсетевые экраны предоставляют сервисы сразу на трех уровнях (сетевом, сеансовом и прикладном).

Настройка межсетевых экранов производится в соответствии с одним из двух основных принципов. Первый принцип гласит: "Все, что явно не запрещено, разрешено". В соответствии с этим подходом администратор задает только те параметры (адреса, протоколы, порты, службы, бюджеты пользователей и т. д.), функционирование которых запрещено. Все остальные комбинации будут разрешены. Диаметрально противоположный принцип гласит: "Все, что явно не разрешено, запрещено". В этом случае по умолчанию все службы запрещены, и пользоваться можно будет только теми из них, которые заданы явно. Очевидно, что второй принцип подразумевает гораздо большую безопасность, но он может потребовать от администратора дополнительной работы.

В состав BorderManager входят сетевой фильтр, три шлюза сеансового уровня и не менее восьми посредников прикладного уровня. Практически все они привязаны к службе каталогов Novell NDS и управляются через NetWare Administrator.

СЕТЕВОЙ ФИЛЬТР

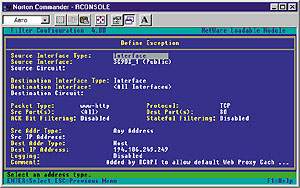

|

Сетевой фильтр BorderManager 3 поддерживает четыре режима фильтрации.

1. Статическая (static) фильтрация. Администратор задает конкретные адреса компьютеров или подсетей, протоколы и программные порты, при наличии которых в заголовке пакеты будут пропускаться (или отсеиваться) через соответствующие интерфейсы маршрутизатора. Это самый простой механизм фильтрации, но его настройка может оказаться трудоемкой задачей. К примеру, для доступа к внешнему серверу FTP администратор должен настроить не менее четырех фильтров.

2. Динамическая (stateful) фильтрация. Она призвана устранить ограничения статической фильтрации. Система автоматически отслеживает поступающие извне пакеты и при этом определяет, как они соотносятся с выходящими пакетами. В вышеприведенном примере одного динамического фильтра было бы достаточно для обеспечения работы FTP-сервиса. BorderManager сам будет следить за правильностью использования портов.

3. Фильтрация бита ACK у пакетов TCP. Весьма ценное нововведение, призванное оградить внутреннюю сеть от атак наподобие SYN-flooding. Фильтр следит за правильной установкой битов ACK и SYN при установлении соединений TCP. Если говорить кратко, внутренний клиент сети не должен получать пакеты, содержащие бит SYN, но не имеющие бита ACK.

4. Фильтр фрагментированных пакетов. Как известно, датаграммы IP могут разбиваться на отдельные фрагменты, причем только первый фрагмент содержит полный заголовок пакета, включающий информацию о программных портах. Обычные сетевые фильтры не в состоянии проверять фрагменты, кроме первого, и пропускают их (при выполнении критериев фильтрации по адресам и протоколу). Это может привести к очень опасным атакам категории "отказ в обслуживании", когда злоумышленник специально формирует фрагменты, чтобы заблокировать работу компьютеров. BorderManager 3 не пропустит фрагменты пакета, если первый из них не пройдет регистрации.

В комплект сетевого фильтра BorderManager 3 входит несколько десятков шаблонов статических и динамических фильтров, но, к сожалению, ни один из них не контролирует бит ACK. Поэтому администраторам придется создавать подобные фильтры своими руками, правда, это задача нетрудная. Среди других недостатков — невозможность создания общих правил наложения фильтров. В частности, фильтр с каким-либо портом отправителя/получателя нельзя применить сразу к нескольким IP-адресам, если они не образуют единую подсеть. И наоборот, в одном фильтре одному IP-адресу нельзя указать несколько программных портов. Поэтому даже для тривиальной сети список фильтров достигает внушительных размеров. Как следствие, администратор легко может допустить ошибку.

Еще одна проблема состоит в применении двухуровневой схемы фильтрации. Так, если фильтрацию производить по принципу "все, что явно не разрешено, запрещено", то создаются два списка фильтров: список запрещенных пакетов и список разрешенных пакетов. Сначала поступивший пакет проверяется по списку разрешенных пакетов и, если он не соответствует критериям выбора, затем проверяется по списку запрещенных пакетов. В результате администратор лишается возможности сформировать фильтры такого содержания: запретить доступ к компьютеру, кроме как через порт 23, но чтобы адрес отправителя не совпадал с адресом компьютера во внутренней сети. А ведь применение такого рода фильтров является единственным способом избежать атак, связанных с подделкой IP-адресов (IP-spoofing).

КОНТРОЛЬ ДОСТУПА

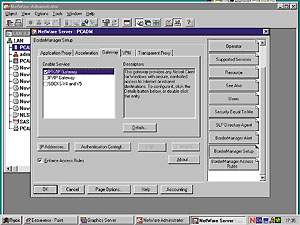

Большинством служб BorderManager можно управлять через службу каталогов NDS, имеющую очень удобные средства администрирования (см. Рисунок 2). Управление правами пользования шлюзами сеансового уровня, посредниками прикладного уровня, виртуальными частными сетями и т. д. также осуществляется через NDS.

Правила доступа (access rules) следует отличать от списков контроля доступа (access control lists). Правила доступа являются главным компонентом контроля трафика через BorderManager. Они включают следующие элементы:

- производимое службами действие; оно может иметь значения "разрешить" или "запретить" (т. е. пропустить или отсеять пакет);

- тип доступа (access type); он определяет вид ресурса (программные порты, URL, посредники приложений), к которому данные правила применяются;

- отправитель пакета; им может быть пользователь, группа пользователей NDS, имя хоста, IP-адрес и др.;

- получатель пакета; это может быть имя хоста, IP-адрес, URL и др.;

- время доступа;

- протоколирование событий (logging).

|

Подобная схема позволяет очень гибко управлять правами доступа в соответствии с иерархической структурой организации. Единственная обнаруженная проблема заключалась в том, что права доступа считывались BorderManager с некоторой задержкой (до двух-трех минут). Поначалу же мы никак не могли взять в толк, почему введенные правила не действуют, и только сообщения консоли сервера позволили понять причину этого явления.

ШЛЮЗЫ СЕАНСОВОГО УРОВНЯ

|

Тем не менее в сетях, где доминирует IPX, шлюз IPX/IP может значительно сократить затраты времени и средств на поддержание и администрирование безопасной сетевой среды. Доводы в пользу шлюза IP/IP найти значительно сложнее, такие шлюзы обычно инсталлируют в сетях NetWare/IP. Пожалуй, единственным плюсом использования шлюза IP/IP является контроль доступа к Internet на уровне пользователей (и групп пользователей) NDS, а не только на уровне IP-адресов компьютеров.

Так же, как и сетевой фильтр, шлюз NAT настраивается и контролируется исключительно через консоль сервера (посредством утилиты INETCFG.NLM). Шлюз NAT поддерживает три режима работы: динамический, статический и комбинированный.

При динамическом режиме шлюз имеет единственный внешний IP-адрес. Все обращения вовне от имени клиентов внутренней сети осуществляются с использованием внешнего адреса, при этом шлюз манипулирует лишь портами внешнего интерфейса, т. е. при каждом обращении клиента шлюз выделяет ему уникальный порт для внешнего IP-адреса. В распоряжении шлюза NAT имеется пул из 5000 портов TCP, 5000 портов UDP и 5000 портов ICMP. Динамический режим предназначен для сетей, компьютеры которых выступают исключительно как клиенты серверов Intranet.

При статическом режиме внешнему интерфейсу сервера BorderManager назначается столько зарегистрированных IP-адресов, сколько компьютеров имеется во внутренней сети. Каждому компьютеру внутренней сети ставится в соответствие уникальный IP-адрес шлюза. Запросы клиента шлюз передает, задействуя внешние IP-адреса. Статический режим необходим, если компьютеры внутренней сети работают в качестве серверов Internet.

Комбинированный режим подразумевает одновременное использование динамических и статических IP-адресов.

Среди недостатков шлюза NAT можно отметить то, что он не поддерживает приложения, пакеты прикладного уровня которых содержат IP-адреса. Единственным исключением является сервис FTP, когда шлюз может анализировать (и менять) IP-адреса внутри пакетов прикладного уровня.

ПОСРЕДНИКИ ПРИКЛАДНОГО УРОВНЯ

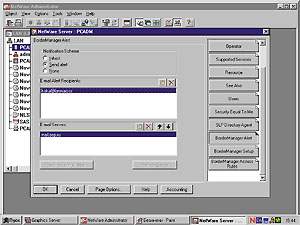

|

- HTTP, включая поддержку HTTPS и SSL;

- FTP;

- SMTP/POP3 (почтовый сервис);

- NNTP (сервис новостей);

- DNS;

- Real Audio и Real Video;

- SOCKS 4 и SOCKS 5;

- общий (generic) посредник TCP;

- общий (generic) посредник UDP.

Как видно из списка, помимо специализированных посредников он содержит и общие (generic) посредники TCP и UDP. Они предназначены для создания отсутствующих в списке посредников прикладного уровня. В частности, буквально за считанные секунды администратор имеет возможность создать посредники telnet или gopher.

Особую гордость Novell составляет посредник Web. Кстати, это был единственный посредник прикладного уровня во второй версии BorderManager. Основное достоинство посредника Web из комплекта BorderManager заключается в компоненте кэширования FastCache. FastCache поддерживает одновременно все четыре типа кэширования:

- пассивное;

- активное;

- негативное (кэширование отказов);

- иерархическое.

При пассивном кэшировании (иначе называемом базовым, или кэшированием по требованию) клиент через браузер Web обращается к посреднику, а посредник возвращает запрашиваемую информацию из своего кэша, если она там есть. В противном случае посредник Web обращается к серверу Web.

Активное кэширование предполагает наличие некоторого интеллекта у посредника. Кэширование осуществляется заранее (read-ahead), до поступления явного запроса от клиента. Например, браузер запрашивает страницу Web, содержащую какие-то рисунки или иные компоненты. Посредник не будет дожидаться явных запросов со стороны клиента на подкачку этих компонентов и постарается получить их самостоятельно заранее. Активное кэширование происходит в фоновом режиме, что повышает скорость доступа.

Негативное кэширование подразумевает кэширование невыполненных запросов. Если браузер запросил страницу, которую посредник не может получить (например, из-за отсутствия связи), то отказ кэшируется. При повторном обращении клиент сразу получит отрицательный ответ. Однако посредник будет продолжать пытаться получить требуемую страницу в фоновом режиме. Негативное кэширование у посредников Web появилось совсем недавно, в так называемом втором поколении посредников, разработанных в соответствии с технологией Harvest/Squid. Посредники, созданные в рамках старой технологии CERN, не кэшируют отказы, каждый раз пытаясь связаться с сервером Web.

Иерархическое кэширование представляет еще одно достижение технологии Harvest/Squid. В соответствии с ней посредники могут образовывать сложные иерархические структуры с равноправными и подчиненными связями. Например, организация имеет два одинаковых по производительности канала выхода в Internet. На каждый канал она устанавливает отдельный посредник и определяет равноправные отношения между ними. Тогда при отсутствии запрошенной информации посредник обращается не к серверу Internet, а ко второму посреднику. Если у второго посредника в кэше имеется необходимая информация, то она передается первому посреднику и далее клиенту. В противном случае первый посредник вынужден сам обратиться к серверу Web. При подчиненных отношениях "потомок-родитель" посредник со статусом "потомок" никогда не обращается в серверу Web сам, а только через "родителя". Подобные схемы значительно уменьшают загрузку глобальных линий связи и повышают отказоустойчивость подключения. Иерархическое кэширование проводится в соответствии со специальным протоколом ICP (Internet Caching Protocol).

Благодаря перечисленным возможностям, BorderManager является самым быстрым посредником Web в отрасли и имеет пиковую производительность 350 млн обращений в сутки. Для сравнения, весьма популярный Microsoft Proxy Server способен обработать только 90 млн обращений в сутки.

Через посредника Web клиент может обращаться к ресурсам не только HTTP, но также FTP и gopher, при этом запросы браузера будут автоматически транслироваться в пакеты FTP и gopher. Однако запросы обычных приложений FTP и gopher посредник Web не понимает — в таких случаях необходимо пользоваться "родными" посредниками FTP и gopher из комплекта BorderManager.

Еще одной особенностью BorderManager является поддержка обратного (reverse) кэширования. Если во внутренней сети организации есть серверы HTTP или FTP, то эта функция позволяет кэшировать информацию этих серверов для клиентов, находящихся вне локальной сети. В этом случае для внешних клиентов посредник выступает в качестве сервера HTTP и FTP. Обратное кэширование имеет смысл применять по другую сторону линии связи (т. е. обратный кэш лучше установить у провайдера Internet), что позволит снизить нагрузку на линии доступа и увеличит производительность работы серверов.

Очень удобный сервис BorderManager — так называемый "прозрачный" (transparent) посредник HTTP. В случае классических посредников Web на каждом браузере администратору необходимо задать имя посредника и его порт. В большой сети это создает массу неудобств администратору. При прозрачном посреднике необходимость в таких настройках отпадает. Прозрачный посредник Web выполняет роль маршрутизатора и отслеживает запросы на порту 80 (HTTP), перенаправляя их на порт посредника (обычно 8080). Жаль, что прозрачный посредник существует только для HTTP и остальные службы приходится настраивать по старинке.

BorderManager 3 имеет весьма удобную утилиту Batch Downloading. Она позволяет скачивать информацию из Internet по расписанию, например в ночные часы, и к тому же задавать глубину вложенности информации. По возможностям Batch DownLoading напоминает автономный браузер (offline browser).

|

С BorderManager поставляется программа Cyber Patrol компании Microsystems с 45-дневной лицензией. Ее функция состоит в ограничении доступа пользователей к порнографическим, расистским и подобным типам серверов. Однако тестирование продукта выявило, что программа не отслеживает российские серверы, так что пользы от нее было немного.

Очень интересным представляется использование посредника SMTP/POP3. Он не только минимизирует возможность вторжения со стороны злоумышленников через сервис электронной почты, но и дает возможность избавиться от сорной почты. В свою очередь, применение посредника NNTP позволяет ограничить доступ пользователям к группам новостей типа alt.sex.

Помимо перечисленных особенностей BorderManger 3 осуществляет фильтрацию "плюшек" (cookies) и апплетов Java, поддерживает протокол SSL, работает в качестве сервера SOCKS 4 и SOCKS 5 и многое другое.

Несколько слов хотелось бы сказать о средствах построения виртуальных частных сетей (VPN) с помощью BorderManager. Всем они хороши, однако два обстоятельства не оставляют им шансов закрепиться на российском рынке. Во-первых, международная версия BorderManager поддерживает только 40-разрядные ключи шифрования. Но самое главное препятствие заключается в том, что, согласно указу Президента РФ № 334 от 03.04.95, запрещается эксплуатация любыми организациями (в том числе и негосударственными) систем криптографии, не прошедших сертификацию в ФАПСИ. Более того, запрещено использование зарубежных алгоритмов шифрования. И если вам не хочется иметь дело с нашими спецслужбами, то лучше забыть про VPN.

УСТАНОВКА И ИСПОЛЬЗОВАНИЕ

BorderManager 3 предъявляет следующие требования к аппаратному обеспечению:

- процессор Pentium и выше;

- 128 Мбайт оперативной памяти;

- 500 Мбайт дискового пространства при использовании посредников прикладного уровня и 100 Мбайт — без них;

- CD-ROM;

- сетевые платы;

- мышь (при установке на NetWare 5).

Испытание BorderManager проводились в действующей сети издательства "Открытые системы". Издательство имеет два канала в Internet: один выделенный канал 128 Кбит/с на основе медного кабеля и один разделяемый радиоканал на 2 Мбит/с. Количество пользователей каждого канала составляло 40—50 человек, объем передаваемой информации по каждому каналу в сутки — 250—300 Мбайт. Оба выхода в Internet проходили через компьютеры с BorderManager. Для повышения производительности кэширования между межсетевыми экранами BorderManager были установлены равноправные отношения с помощью протокола ICP.

Под BorderManager были выделены машины с процессором Pentium MMX 200 МГц и памятью емкостью 128 Мбайт. BorderManager легко инсталлировался как на NetWare 4.11, так и на NetWare 5. Единственная проблема — отказ модуля формирования сетевого фильтра FILTCFG.NLM при настройке NetWare 4.11 на русский язык.

Уже упоминавшимся недостатком BorderManager являлось использование консоли при настройке сетевого экрана и шлюза NAT. Документация к BorderManager просто великолепна, поэтому никаких других проблем при инсталляции не возникало.

В ходе испытаний BorderManager показал себя с самой лучшей стороны. Однако эксплуатация продукта выявила, что требования к дисковому пространству у Novell явно занижены. Поначалу мы выделили 500 Мбайт на каждой машине, но они заполнились буквально за пару часов. После этого том SYS был расширен до 1700 Мбайт, но и этого объема оказалось недостаточно. Только добавление второго винчестера на 4 Гбайт исправило положение. При недостатке дискового пространства BorderManager не может хранить кэшируемую информацию более отведенного объема и вынужден обращаться к серверам Internet, теряя в производительности и дополнительно загружая линии связи.

Весьма показательным моментом является количество открытых файлов (с кэшированной информацией) на машинах BorderManager. Обычно их число составляло порядка 1000, но в моменты интенсивной работы пользователей достигало 4000 и более. При использовании межсетевого экрана и посредников Web, DNS, FTP загрузка процессора никогда не превышала 40%, обычный же показатель составлял 5—10%. И это на компьютере Pentium MMX 200 МГц — великолепный результат!

Среди выявленных недостатков можно отметить большую задержку (до 3—5 минут) в работе посредника Web при инициализации доступа к серверам FTP. Наверное, это вызвано особенностями преобразований запросов HTTP в FTP и обратно. Справедливости ради стоит сказать, что "родной" посредник FTP лишен этого недостатка.

ЗАКЛЮЧЕНИЕ

BorderManager 3 представляет собой идеальное решение по организации доступа в Internet для компаний, где используются ОС NetWare. Однако и тем, у кого нет NetWare, стоит присмотреться к BorderManager. Во всяком случае наличие служб SOCKS и поддержка протокола SSL делают BorderManager удобным для применения в сетях Microsoft, UNIX или Macintosh. Особенно приятно, что при такой впечатляющей функциональности продукт имеет невысокую цену.

Константин Пьянзин — обозреватель LAN. С ним можно связаться по адресу: koka@lanmag.ru.Итог испытаний

BorderManager Enterprise Edition 3.0

Novell

Россия, 121059, Москва,2-я Бережковская наб., гостиница "Рэдиссон-Славянская", Америком офис 509.Тел.: 7-095-941-8075,http://www.novell.ru .

Цель. Защита локальных сетей от атак со стороны Internet. Кэширование Web, создание виртуальных частных сетей.

Достоинства. Большой набор сервисов защиты: сетевой фильтр, три шлюза сеансового уровня, восемь посредников прикладного уровня, поддержка виртуальных частных сетей. Высокопроизводительный кэшируемый посредник Web. Хорошие средства интеграции со службой каталогов NDS. Удобный интерфейс управления большинством компонентов.

Недостатки. Ориентация исключительно на операционную систему NetWare. Сетевой фильтр и шлюз динамического преобразования IP-адресов управляются через консоль сервера в текстовом режиме. Виртуальные частные сети BorderManager не сертифицированы в России.

Документация. Комплект из девяти книг по BorderManager в электронном виде. Управление документацией осуществляется через Web с хорошими средствами поиска. Документация хорошо продумана и описывает все нюансы настройки и работы.

Цена. BorderManager 3 на пять пользователей стоит 1995 долларов, а на сто пользователей — 5995 долларов.