Оказывается, чтобы получить управление над кардиостимулятором и подать на него напряжение 137 В, нужно совсем немногое: осциллограф, персональный компьютер, средства радиосвязи с парой антенн, а также бесплатное программное обеспечение.

Оказывается, чтобы получить управление над кардиостимулятором и подать на него напряжение 137 В, нужно совсем немногое: осциллограф, персональный компьютер, средства радиосвязи с парой антенн, а также бесплатное программное обеспечение.

С помощью этих нехитрых средств группа исследователей смогла получить доступ к так называемому «имплантируемому кардиовертеру-дефибриллятору», считать конфиденциальную информацию о пациенте, нарушить нормальное функционирование устройства и даже запрограммировать его таким образом, чтобы оно время от времени выдавало достаточно сильный электрический разряд.

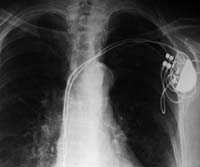

Крошечные устройства, предназначенные для спасения жизни пациентов, имплантируются в грудную клетку и соединяются проводами с сердцем. В случае хакерской атаки неравномерная подача напряжения приведет к тому, что сердечная мышца начнет хаотично сокращаться, вместо того чтобы равномерно перекачивать кровь.

«Подобные аппараты применяются в США с 2003 года, но до сих пор тема их безопасности ни разу не поднималась, — отметил сотрудник Вашингтонского университета Тадаеши Коно, соавтор статьи, в которой рассматриваются вопросы безопасности электронных стимуляторов сердца. — Мы провели ряд экспериментов, которые показали, что есть риск получения несанкционированного удаленного доступа к имплантированным устройствам».

Дело в том, что при разработке некоторых электронных стимуляторов специально предусматривалась возможность удаленного управления с использованием открытых протоколов беспроводной связи. Это означает, что, потратив некоторое время на изучение протокола беспроводной связи, технически подготовленный хакер сможет считать интересующую его информацию и получить управление над дефибриллятором.

Электрический разряд, выдаваемый подобными устройствами, может иметь довольно большую мощность. По ощущениям это вполне сравнимо с сильным ударом в грудную клетку.

«Исследования наглядно продемонстрировали, что органам регулирования медицинской отрасли уже давно пора обратить внимание на проблемы имплантации компьютерного и сетевого оборудования в организм человека, — отметил израильский специалист по сетевой безопасности Гади Эврон, который на прошлогодней конференции хакеров Chaos Computer Camp принимал участие в обсуждении идеи проникновения компьютерных вирусов в имплантаты. — Хотелось бы, чтобы разработка регулирующих норм проводилась с учетом стандартов безопасности».

Производителям кардиостимулирующего оборудования также необходимо самым серьезным образом задуматься о безопасности.

Результаты исследования могут показаться весьма тревожными, но Коно утверждает, что не стоит драматизировать ситуацию и на самом деле вероятность проведения такой атаки крайне мала. Дело в том, что хакеру необходимо разместить свое оборудование на расстоянии примерно десяти сантиметров от атакуемого устройства.

И все же сегодня пациентам с сердечными заболеваниями настоятельно рекомендуется держаться подальше от устройств подобного рода. Однако Коно убежден, что его исследования заставят представителей медицинской отрасли обратить более серьезное внимание на вопросы безопасности при разработке следующего поколения решений, поскольку некоторые из них, вполне возможно, будут поддерживать беспроводную связь.

Коно на собственном опыте хорошо знает, к чему приводит использование небезопасных технологий. В 2003 году он был одним из авторов доклада о безопасности электронных систем голосования, который имел далеко идущие последствия и заставил власти многих штатов пересмотреть свой подход к эксплуатации подобных устройств.

«Извлеченный нами урок заключается в понимании важности оценки рисков, связанных с использованием новых технологий, перед началом их широкомасштабного внедрения, — подчеркнул Коно. — Конечно, было бы хорошо, если бы кто-нибудь провел подобный общественный анализ еще за пять или десять лет до того, как этим занялись мы».