В компании Uni концентрируют внимание на комплексных решениях, защищающих информационные системы предприятий от внутренних угроз

Компания Uni в течение длительного времени занимается решениями в области информационной безопасности. Первоначально в их основе были преимущественно сетевые экраны компании Check Point, однако затем компания расширила спектр предлагаемых решений. На текущий момент в портфеле Uni — предложения в сфере информационной безопасности от десяти производителей. В последнее время в Uni сконцентрировали значительное внимание на защите от внутренних угроз, в ассортимент добавились продукты компании SecurIT для управления съемными накопителями от компании SecurIT, а также система корреляции событий и контроля доступа от CA. Были они представлены и на пятой ежегодной конференции Uni Security Vision 2006.

|

| Zlock контролирует перемещение данных на сменные носители, а также попытки передачи их через различные периферийные устройства, в том числе посредством беспроводных локальных сетей или Bluetooth-адаптеров |

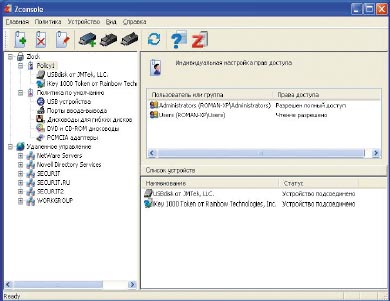

Действительно, финансовые, телекоммуникационные и другие компании, бизнес которых связан с персональными данными клиентов, заинтересовались решениями, позволяющими эффективно бороться с утечкой конфиденциальных данных. С целью защиты от этих проблем приходится использовать инструменты, осуществляющие контроль за перемещением конфиденциальной информации, для чего традиционно применяется прозрачное шифрование жестких дисков и управление съемными накопителями. Именно эти задачи решают продукты Zserver Suite, Zdisk и Zlock, разработанные в компании SecurIT. Первый из них предназначен для шифрования конфиденциальных данных в архивах: на жестких дисках, магнитных лентах, CD или DVD. Продукт Zdisk является программным решением для защиты данных в мобильных компьютерах. Zlock контролирует перемещение данных на сменные носители, а также попытки передачи их через различные периферийные устройства, в том числе посредством беспроводных локальных сетей или Bluetooth-адаптеров.

Однако мало просто фиксировать нарушения защиты, нужно еще и реагировать на них. Современные корпоративные информационные системы достаточно сложны, поэтому одно событие может привести к цепочке более мелких инцидентов, каждый из которых также будет зафиксирован службой контроля. В такой ситуации системному администратору не всегда удается оперативно выявить и устранить первопричину проблемы. Причем чем больше защитных средств установлено в сети, тем больший поток сообщений они порождают. В результате действиям злоумышленника легко потеряться среди большого количества ложных срабатываний.

Для того чтобы сотрудник службы ИТ-безопасности мог своевременно заметить угрозу, используются системы корреляции событий, которые объединяют сообщения об отдельных инцидентах в причинно-следственные цепочки, позволяя оперативно выявлять первопричину происходящих событий. В Uni в качестве поставщика решений для такого класса проблем выбрали компанию CA, в арсенале которой есть программные продукты eTrust Network Forensics и eTrust Security Command Center.

Для обеспечения надежной защиты информационной системы предприятия необходимо исключить наличие в ней слабых звеньев. Чтобы при построении системы защиты не забыть чего-то важного, целесообразно использовать библиотеку лучших практик. В частности, подобная библиотека содержится в британском стандарте BS 7799. Он же принят на международном уровне в виде стандарта ISO 17799; кроме того, на его основе разработан стандарт ISO 27001. Эти документы описывают в том числе и процедуру проверки системы защиты на соответствие лучшим практикам. В результате компания может пройти процедуру сертификации своей защиты, чтобы удостовериться в ее целостности. Сама Uni может проводить подготовку защитной системы к сертификации на один из указанных выше стандартов. Для проведения собственно аудита Uni прибегает к услугам представителей института BSI, который и является первоначальным разработчиком BS 7799. При этом BSI в процессе аудита стремится перестроить защиту клиента так, чтобы в ней не осталось очевидных уязвимостей.