Червь MyDoom: диверсия или пополнение адресных баз?

|

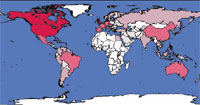

| Эпидемия червя MyDoom (он же Novarg и Shimg), по оценкам «Лаборатории Касперского», затронула около 600 тыс. компьютеров по всему миру. |

К огда-то Internet создавали для защиты от оружия массового поражения, но сейчас сама Сеть представляет собой такое оружие — события последней недели января тому подтверждение. Эпидемия червя Mydoom (он же Novarg и Shimg), по оценкам «Лаборатории Касперского», затронула около 600 тыс. компьютеров по всему миру. Технологически эта компьютерная зараза не имеет принципиальных новшеств, а скорее является шагом назад, тем не менее у эпидемии есть особенности, на которые стоит обратить внимание.

У вируса обнаружено три функции: встроенная атака на сайт www.sco.com (во второй модификации — на www.microsoft.com), открытие двух портов для дистанционного управления и код почтового посредника (proxy-сервера).

Червь срабатывает при открытии почтового вложения только под Windows, ворует адресную книгу и в несколько вычислительных потоков рассылает себя дальше, подделывая адрес отправителя.

Уникальных особенностей две: червь маскируется под сообщение об ошибке и при распространении старается минимизировать число промежуточных почтовых серверов. Первая особенность обеспечила быстрое распространение, а вторая — усложнила перехват червя.

Следует отметить, что компании SCO под прицелом «ядерной атаки» повела себя достойно — была исключена из DNS запись с именем www.sco.com, но остались доступными sco.com и более точная www.thescogroup.com. В результате, поток не только не обрушился на серверы компании, но даже не ушел с зараженных червем машин — червь пытался преобразовать строку www.sco.com в IP-адрес, получал отказ и не порождал больше трафика. Так, сотрудники провайдера «МТУ-Интел» заметили определенный всплеск трафика, который очень быстро прошел. В отличие от SCO в Microsoft решили сопротивляться до конца, в результате чего пользователи, зараженные второй разновидностью Mydoom, могут получить в конце месяца счет на кругленькую сумму.

Впрочем, в коде червя не было ничего принципиально нового, куда важнее особенности его распространения. В материалах «Лаборатории Касперского» было сказано, что первый экземпляр червя им достался во вторник в час ночи. Но еще в 11 часов в понедельник мне пришло письмо с обратным адресом моего коллеги со стандартной для вируса высокоабстрактной темой «Hi». Я заподозрил неладное и послал ему предупреждение о вирусной угрозе.

Впрочем, этот факт не противоречит данным «Лаборатории Касперского», если предположить, что в понедельник авторами червя была проведена предварительная артиллерийская подготовка — рассылка своей заразы через спамерские сети.

Это допущение подтвердил и Игорь Ашманов, генеральный директор компании «Ашманов и партнеры», разрабатывающей технологии борьбы со спамом. «Две последние вирусные эпидемии, — отметил он, — произошли после рассылки вируса по спамерским сетям». Вот вам и ракета-носитель для ядерного оружия.

В пресс-релизе «Ла?боратории Касперского» есть такая фраза: «Подробный анализ географии распространения позволяет говорить, что Novarg был создан в России». Однако Сергей Антимонов, генеральный директор «ДиалогНаука», не согласен: «Если первый экземпляр вируса пришел с почтового адреса в российском домене, это еще не значит, что вирус русский».

Действительно, национальность вируса так не определить, но можно точно назвать национальность ракеты-носителя и сказать, что спамерская база была русской.

Тут следует определить, что же такое спамерская сеть. Она состоит из машин обычных пользователей Internet, на которые спамер в свое время внедрил троянскую программу и которая работает в качестве анонимного электронного почтамта (SMTP-proxy). Как правило, эти машины располагаются у провайдеров с безлимитным тарифом, у которых пользователи не считают трафик. В результате одна троянская программа может прожить на машине до полугода. По оценкам Ашманова, в одной спамерской сети может аккумулироваться до 30 тыс. машин — хороший старт для вируса. А ведь таких сетей в Internet несколько.

Все вышесказанное говорит о том, что эпидемия червя Mydoom была подготовлена не юнцом-одиночкой, который жаждал самоутверждения, но профессиональным вирусописателем, который тратил деньги на заражение компьютеров, подключенных к Internet, а значит, хотел получить прибыль. Об этом же свидетельствует и фраза, внедренная в тело червя, где разработчик сам признается, что «просто делает свою работу». Кроме того, организаторы эпидемии профессионально, «по-спецслужбовски» бросили тень на сообщество Open Source, а когда результаты превзошли все ожидания, даже распространили дезинформацию о том, что якобы сами сотрудники SCO и запустили ядерное оружие на свою голову.

Конечно, можно допустить, что это спецслужбы какой-то страны проводят испытания ядерного оружия в Internet или же группа хакеров ищет работу и таким способом делает себе рекламу. Однако более вероятна другая причина — состоялся деловой альянс спамеров и вирусописателей: спамеры зарабатывают деньги на незаконной рекламе, а вирусописатели готовят для них базы свежих почтовых адресов, собираемых вирусами или червями. Так что, если увидите сообщение об обновлении баз почтовых адресов, знайте, что это с некоторой вероятностью результаты деятельности Mydoom.

Валерий Коржов — обозреватель Computerworld Россия. С ним можно связаться по адресу oscar@osp.ru